➡️ 如果您是在企业微信/钉钉中使用法大大,请前往 企业设置 - 集成管理 - 第三方平台集成 中启用对应的配置,通过企业微信/钉钉管理成员身份。

适用场景:通过单点登录的方式在FASC SaaS使用法大大电子签能力

使用前提:已在FASC注册认证企业,且版本是专业版、卓越版、旗舰版之一

补充说明:

1. 法大大目前仅支持基于 SAML 2.0协议的IdP集成

2. 登录账号目前无法实现IdP与SP的自动同步,需在法大大SaaS后台手动添加

3. 一个IdP应用仅对应一个法大大企业帐号,如需登录多个法大大企业帐号需要对应创建多个IdP应用

SMAL2.0 模式实现单点登录

相关名词解释

名词 | 解释说明 |

Service Provider | 服务提供方,简称 SP,例如:阿里云平台、腾讯云平台、AWS 平台这些都是服务提供方,也包括法大大SaaS |

Identity Provider | 身份提供方,简称 IdP,身份提供方能够向 SP 发送身份断言,在 SAML 协议中这个身份断言是以 XML 形式,标识某个人身份的 Token,例如:IDaas、Authing、Microsoft Entra ID以及第三方自研的IdP等 |

SAML Request | 当用户的身份无法鉴定时,SP 会向 IdP 发送 SAML Request 信息(通过浏览器发送),请求 IdP 来鉴定用户身份。 |

SAML Response | IdP 收到 SAML Request 后,会弹出登录框对用户身份进行认证当用户在 IdP 完成登录后,SAML IdP 将用户身份断言发送给 SP(放在表单中,通过浏览器 POST 请求发送) |

浏览器 | SP 和 IdP 借助浏览器互相通信 |

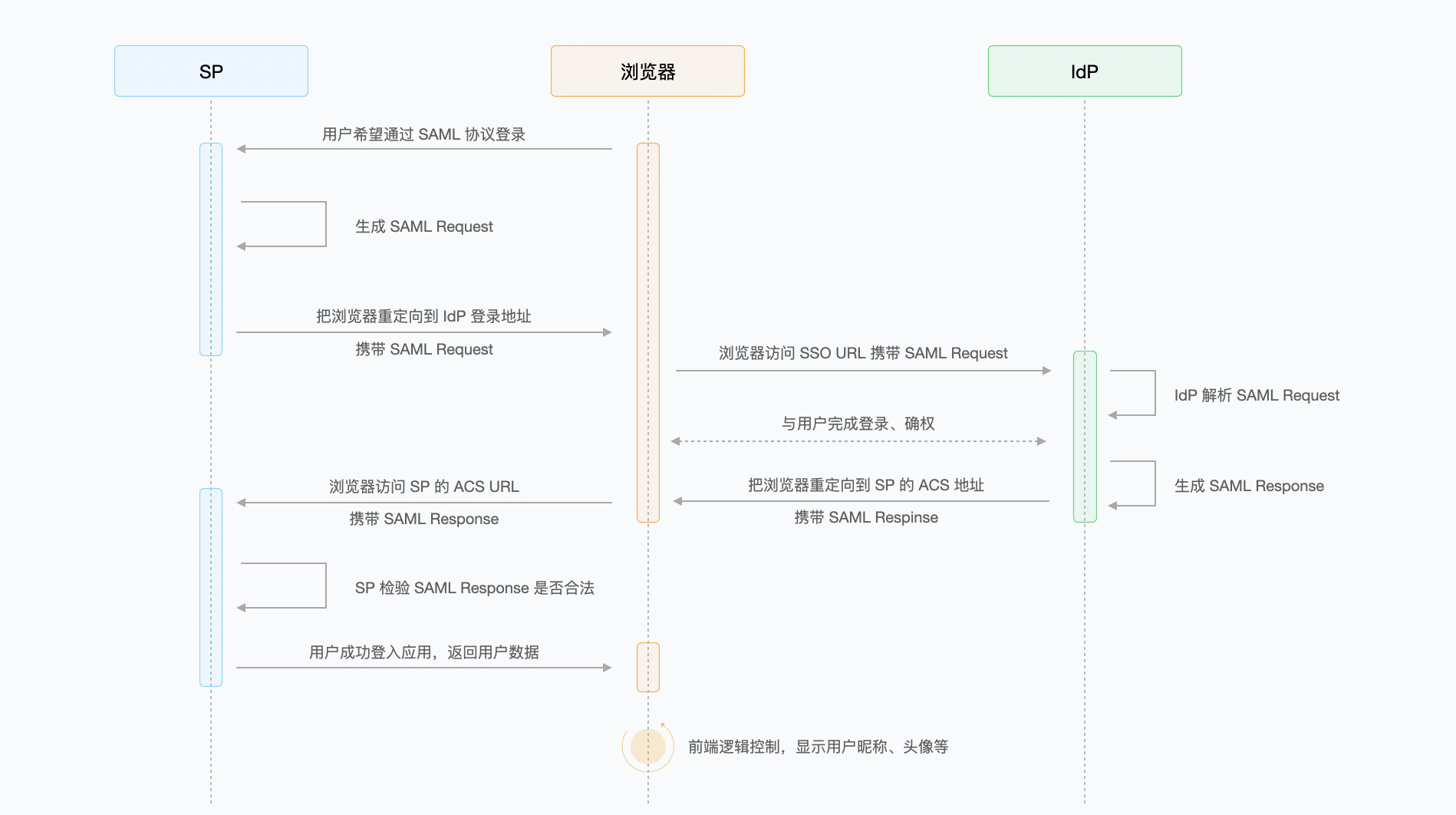

SP、IdP、浏览器三个实体之间数据交互的流程图

流程说明:

1. 用户在自己的统一登录平台,试图登录 SP 提供的应用(例如法大大SaaS)。

2. SP 生成 SAML Request,通过浏览器重定向,向 IdP 发送 SAML Request。

3. IdP 解析 SAML Request 并将用户重定向到认证页面。

4. 用户在登录页面完成登录。

5. IdP 生成 SAML Response,通过对浏览器重定向,向 SP 的 ACS 地址返回 SAML Response,其中包含 SAML Assertion 用于确定用户身份。

6. SP 对 SAML Response 的内容进行检验。

7. 用户成功登录到 SP 提供的应用。

目前支持基于 SAML 2.0协议的IdP集成,包括:

Microsoft Entra ID(原Azure Active Directory)

Authing

阿里云IDaaS

Okta

其他自定义身份源

准备工作

💡 请确保你具备以下权限:

内部的统一帐号登录系统(IdP)管理权限

法大大(SP)管理权限

配置示例

一、Microsoft Entra ID实操配置示例

1. 通过Microsoft Entra ID实现SSO单点登录

Microsoft Entra ID(旧名:Azure Active Directory) : 是基于云的标识和访问管理服务,员工可以使用它来访问外部资源。

产品地址:立即创建 Azure 免费帐户 | Microsoft Azure

用户可以通过Microsoft Entra ID实现统一账号登录,以下是如何通过Microsoft Entra ID统一登录法大大SaaS的详细说明。

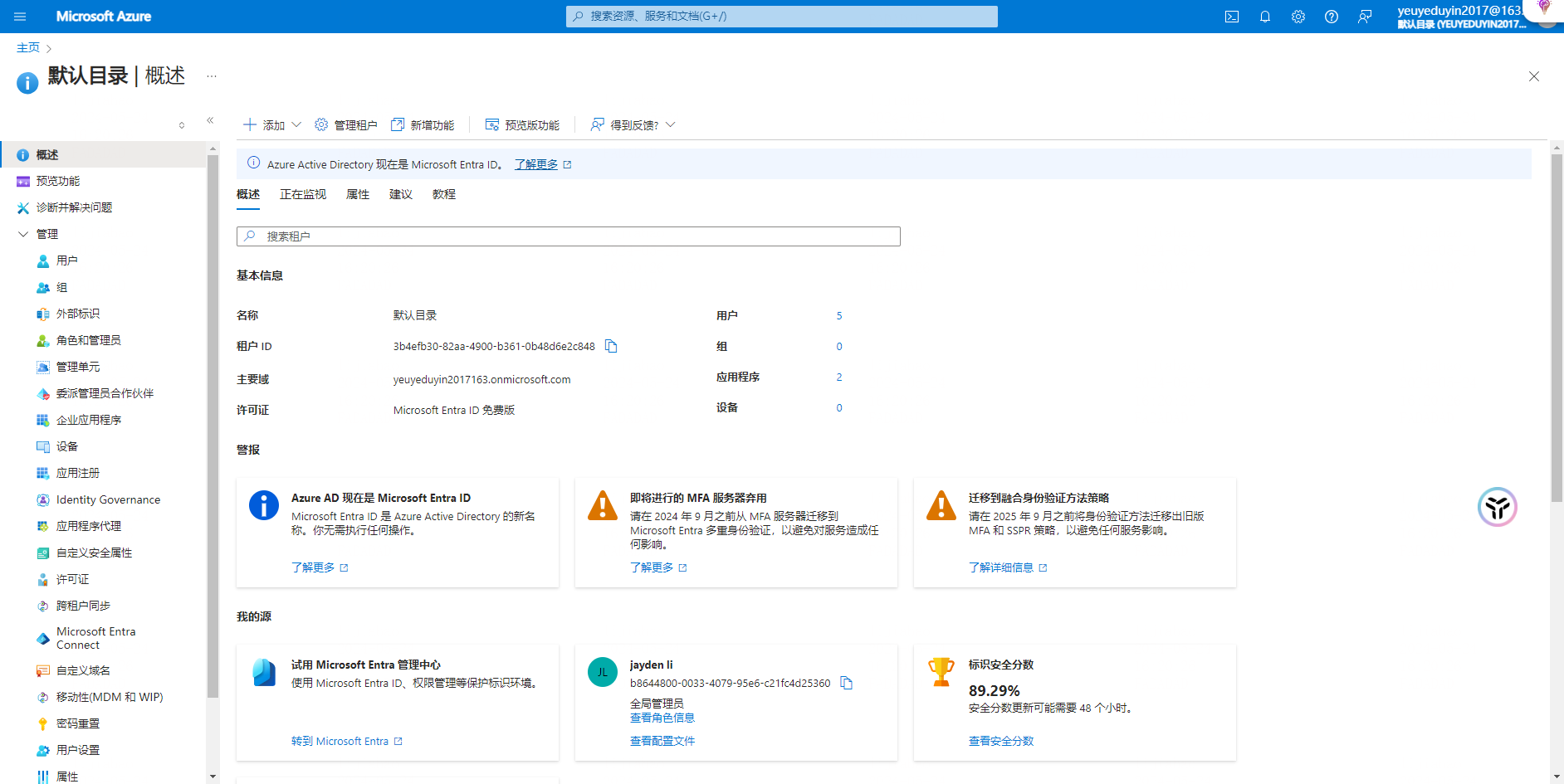

2. Microsoft Entra ID端配置:

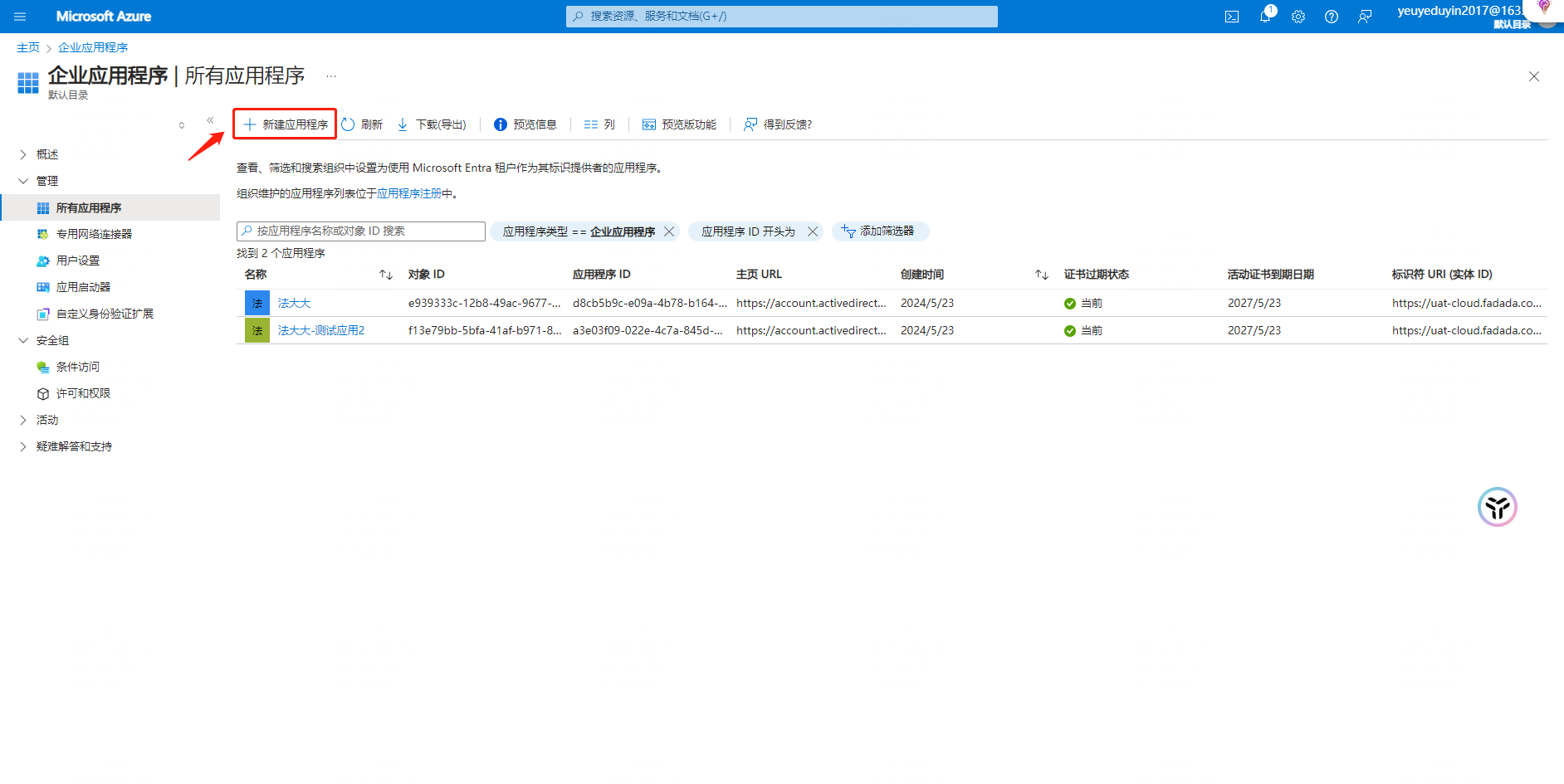

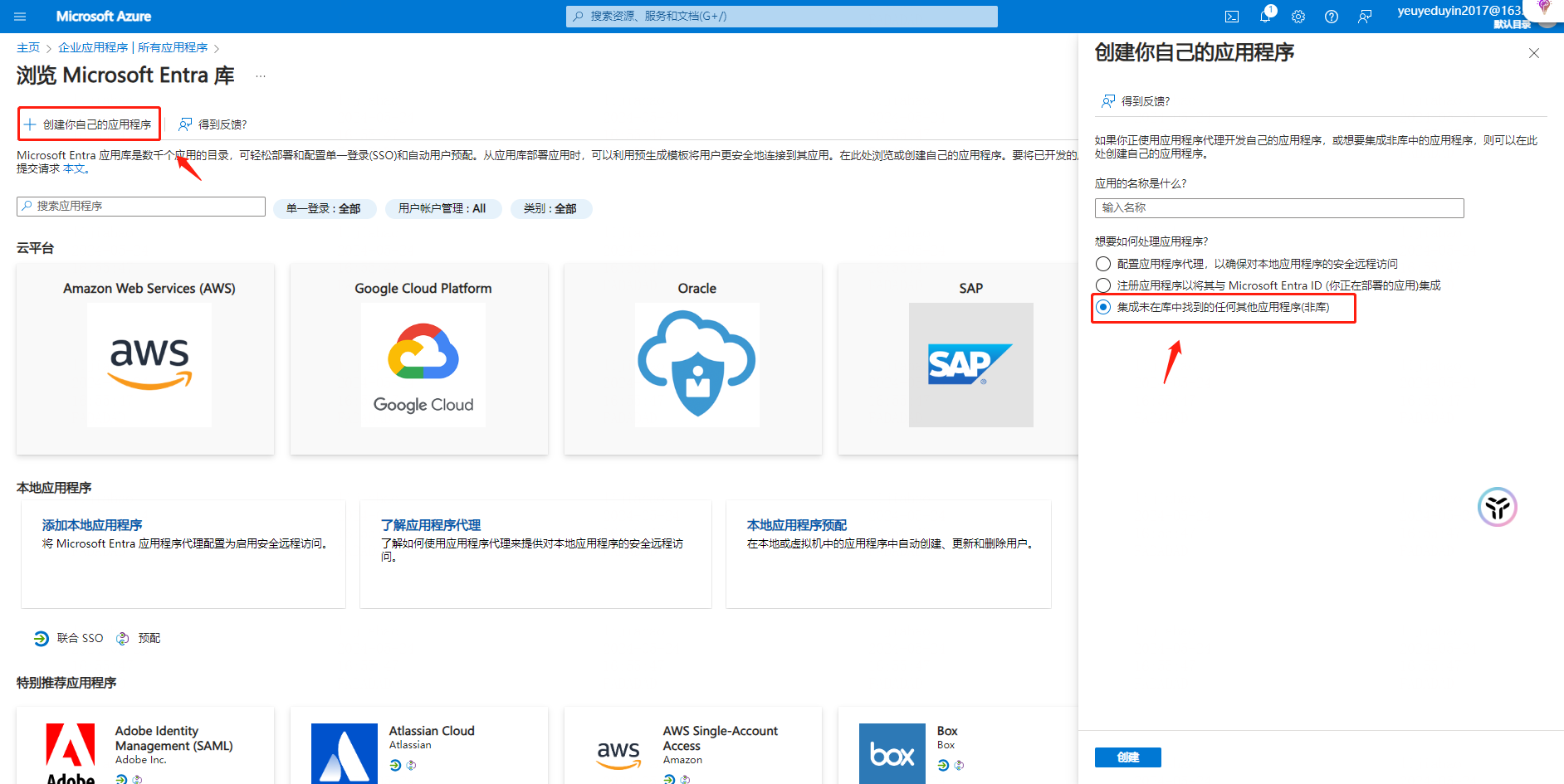

步骤一、新建应用程序

操作1:选择【管理】-【企业应用程序】点击【新建应用程序】-【创建你自己的应用程序】

说明:应用名称自定义(建议与需要登录的企业名称一致方便识别)

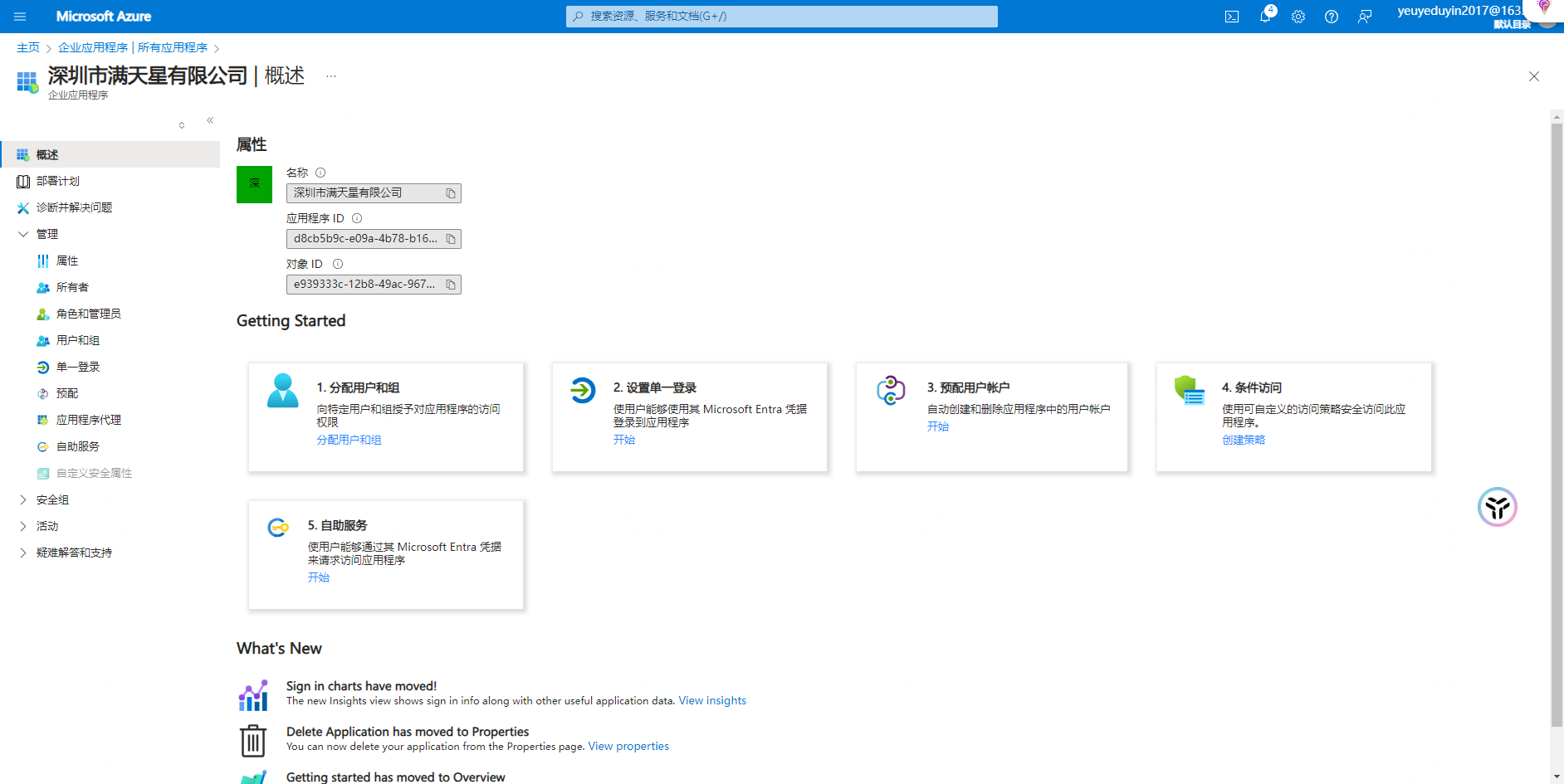

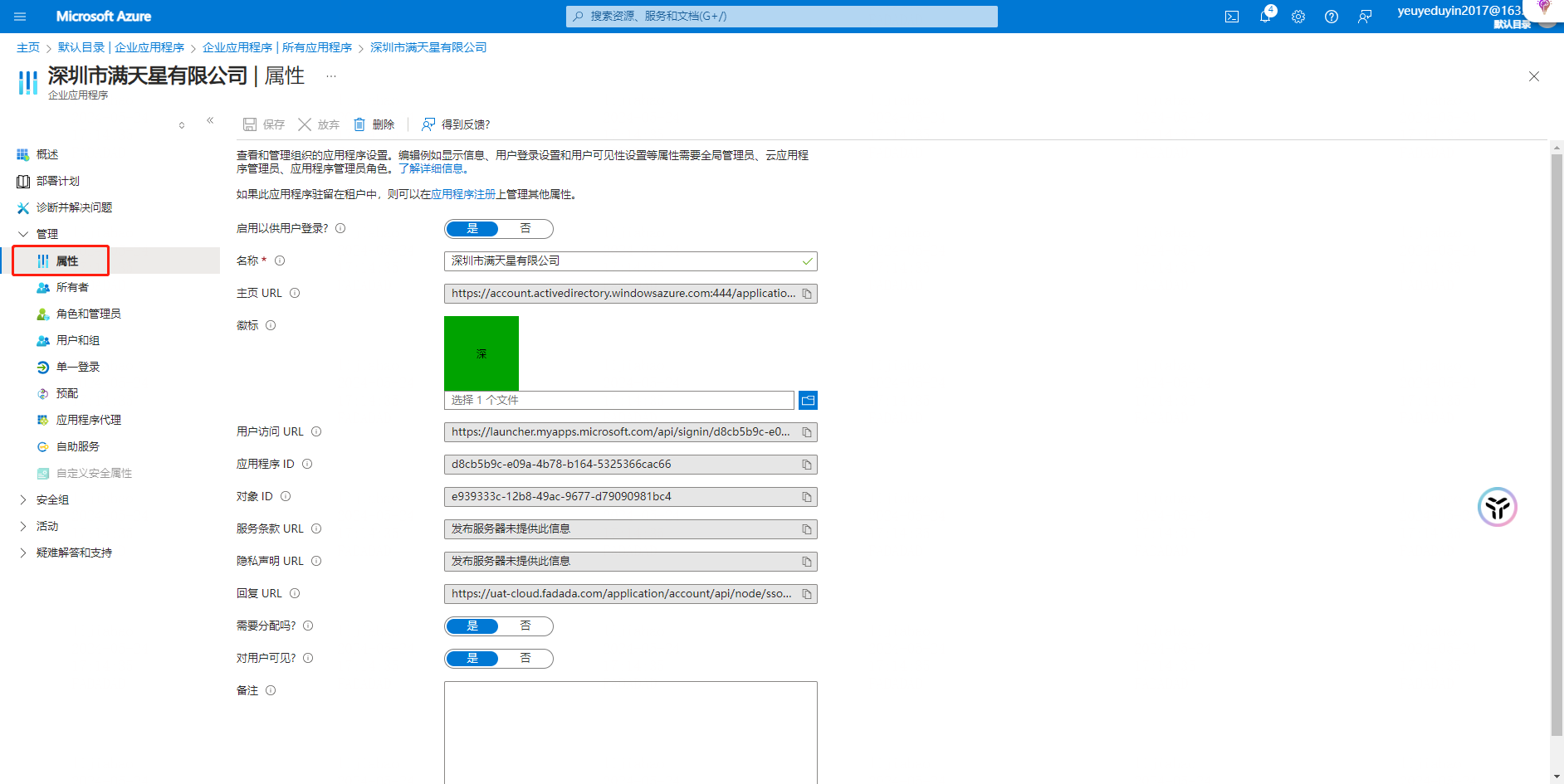

步骤二、配置自建应用

操作:选择【管理】-【属性】

说明:可维护应用基本信息,无特殊需求默认即可,无需修改

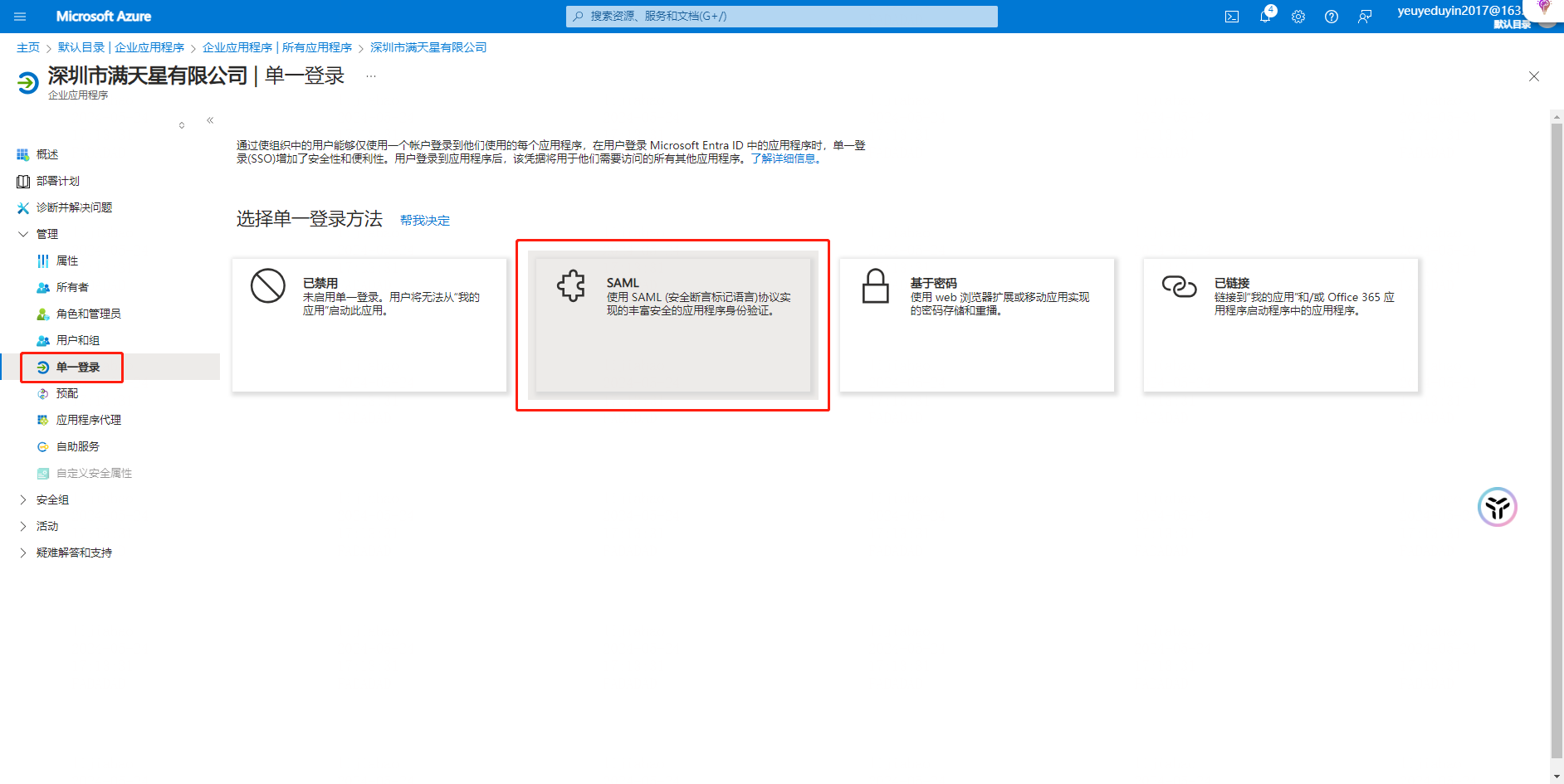

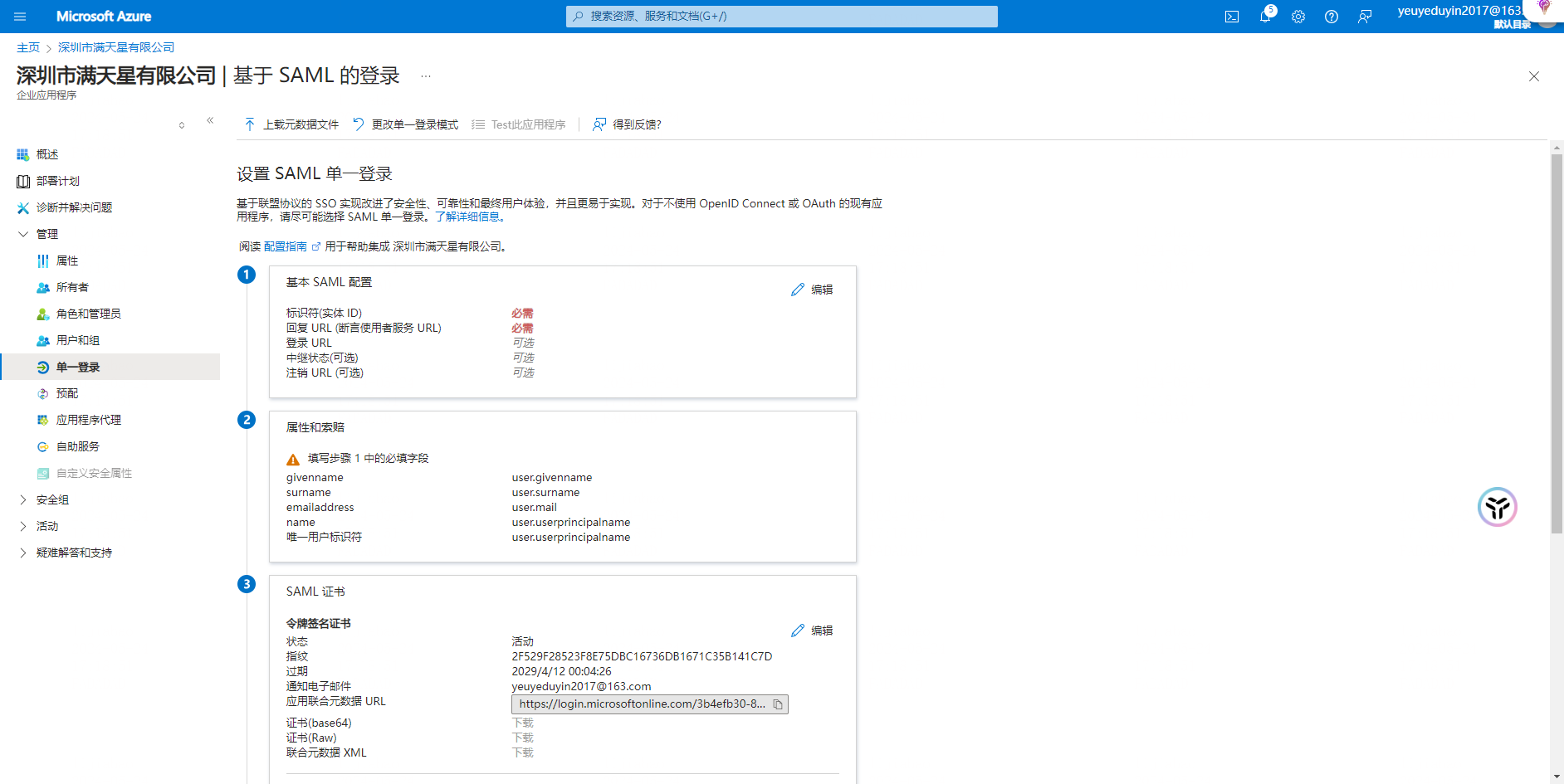

步骤三、配置单一登录

操作1:选择【管理】-【单一登录】

说明:选择SAML卡片,通过SAML 2.0 协议配置SSO

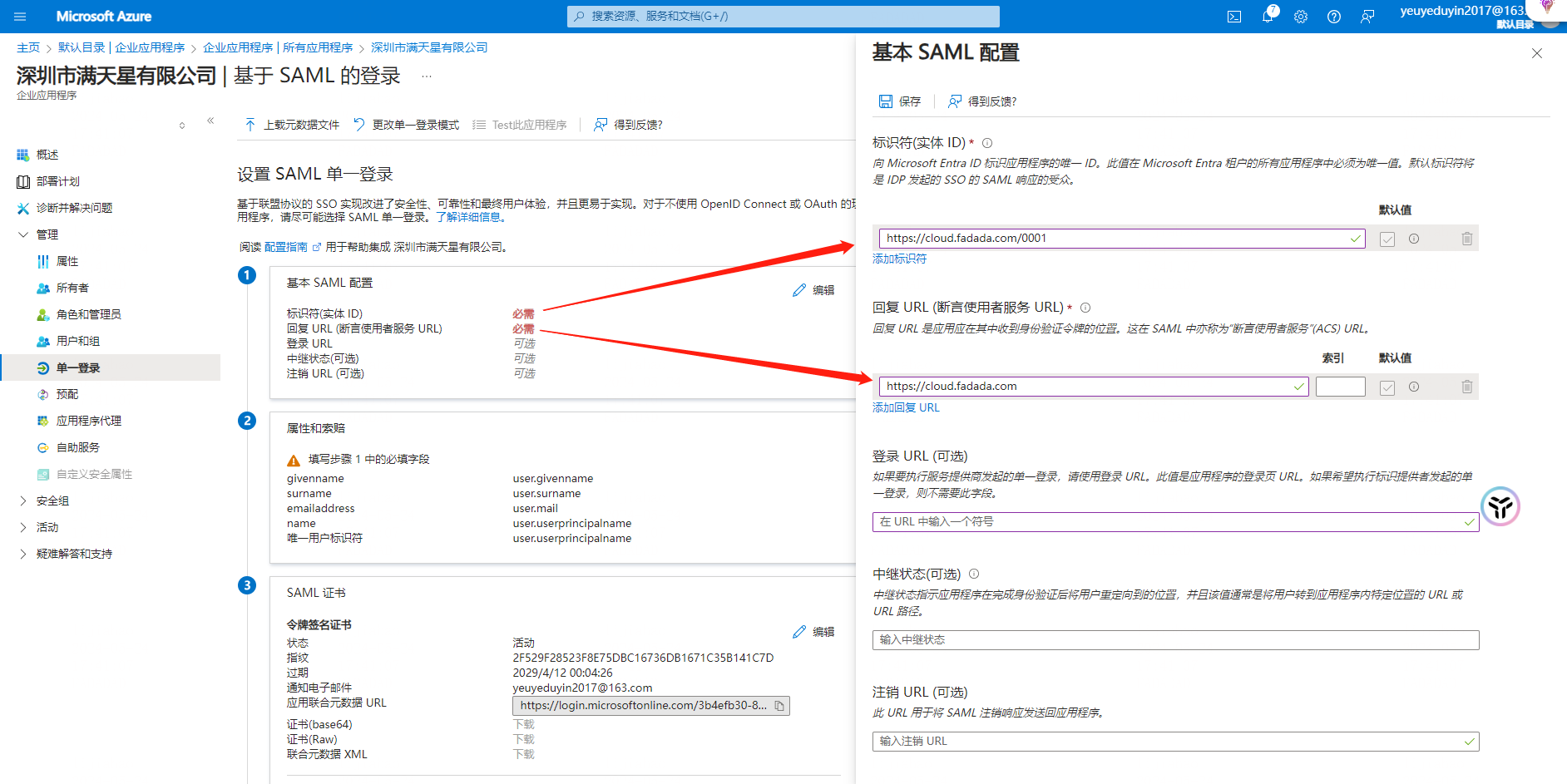

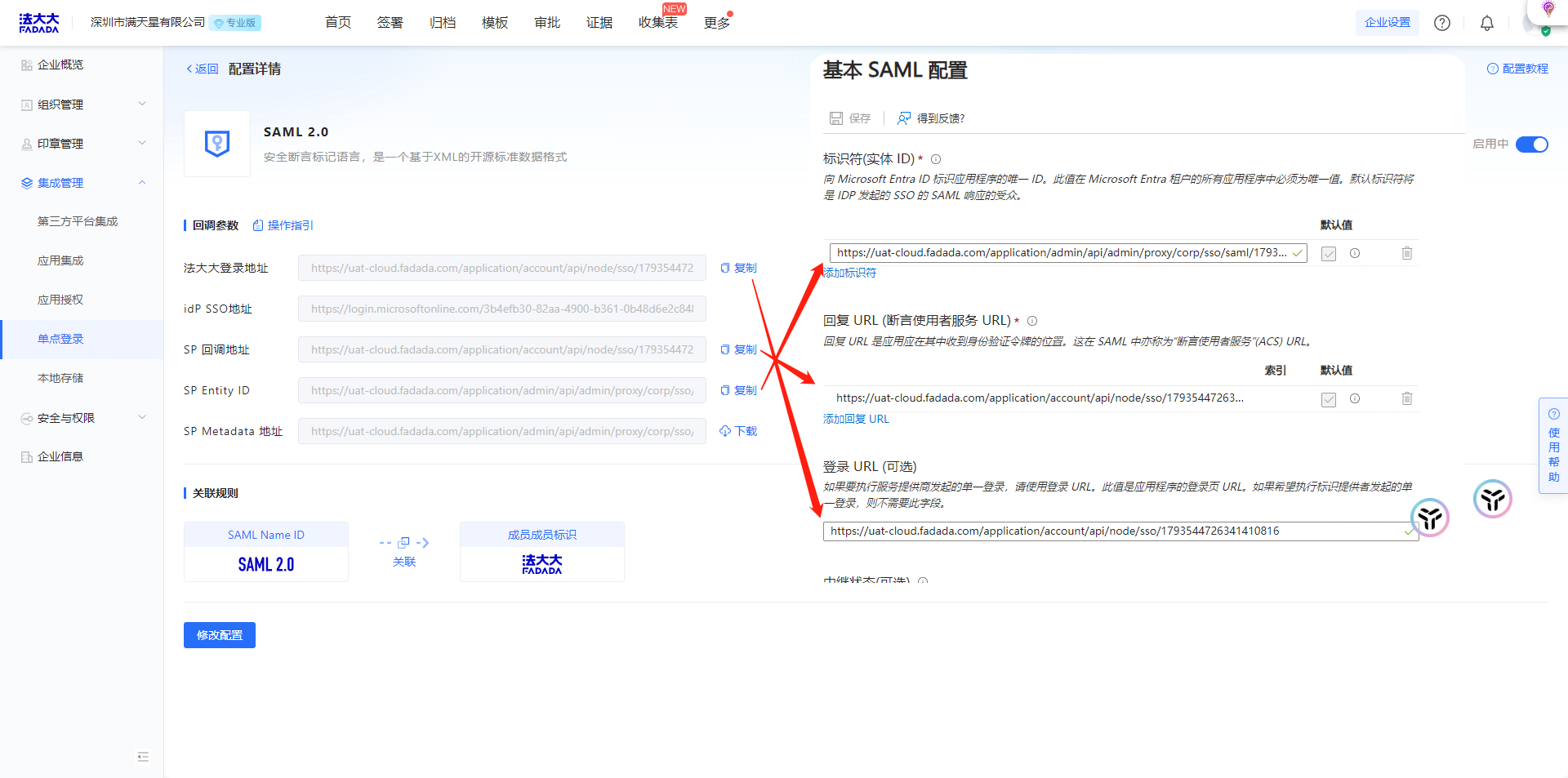

操作2:【设置 SAML 单一登录】 - 【基本 SAML 配置】

说明:基本SAML配置中 标识符(实体 ID)、回复 URL (断言使用者服务 URL) 这两个参数必填,首次设置可随意设置一个值。

稍后在法大大端配置好SSO后需要返回此处重新填写

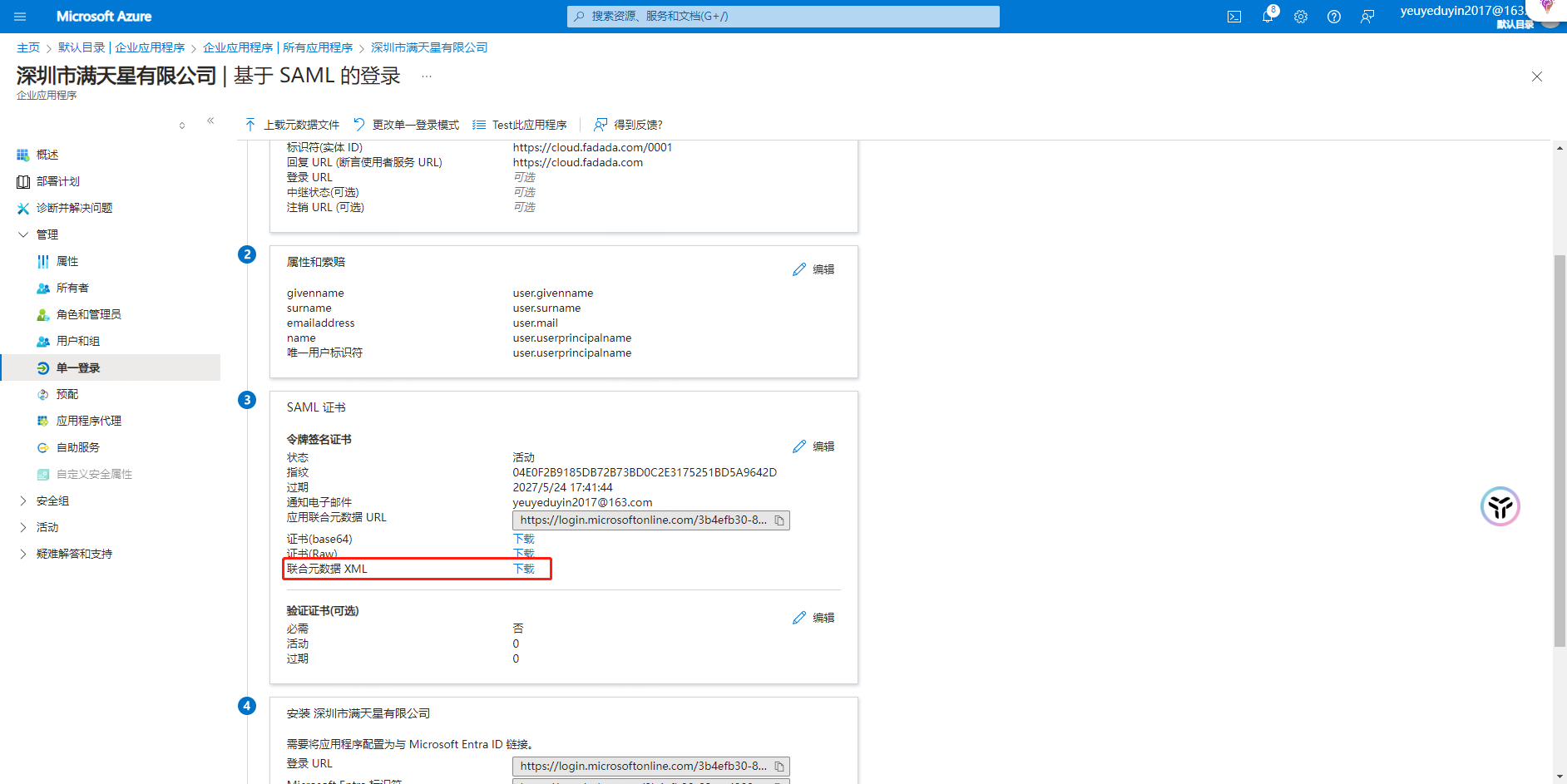

操作3:【设置 SAML 单一登录】 - 【SAML 证书】

说明:需要下载 联合元数据 XML 到本地电脑

配置SAML完成

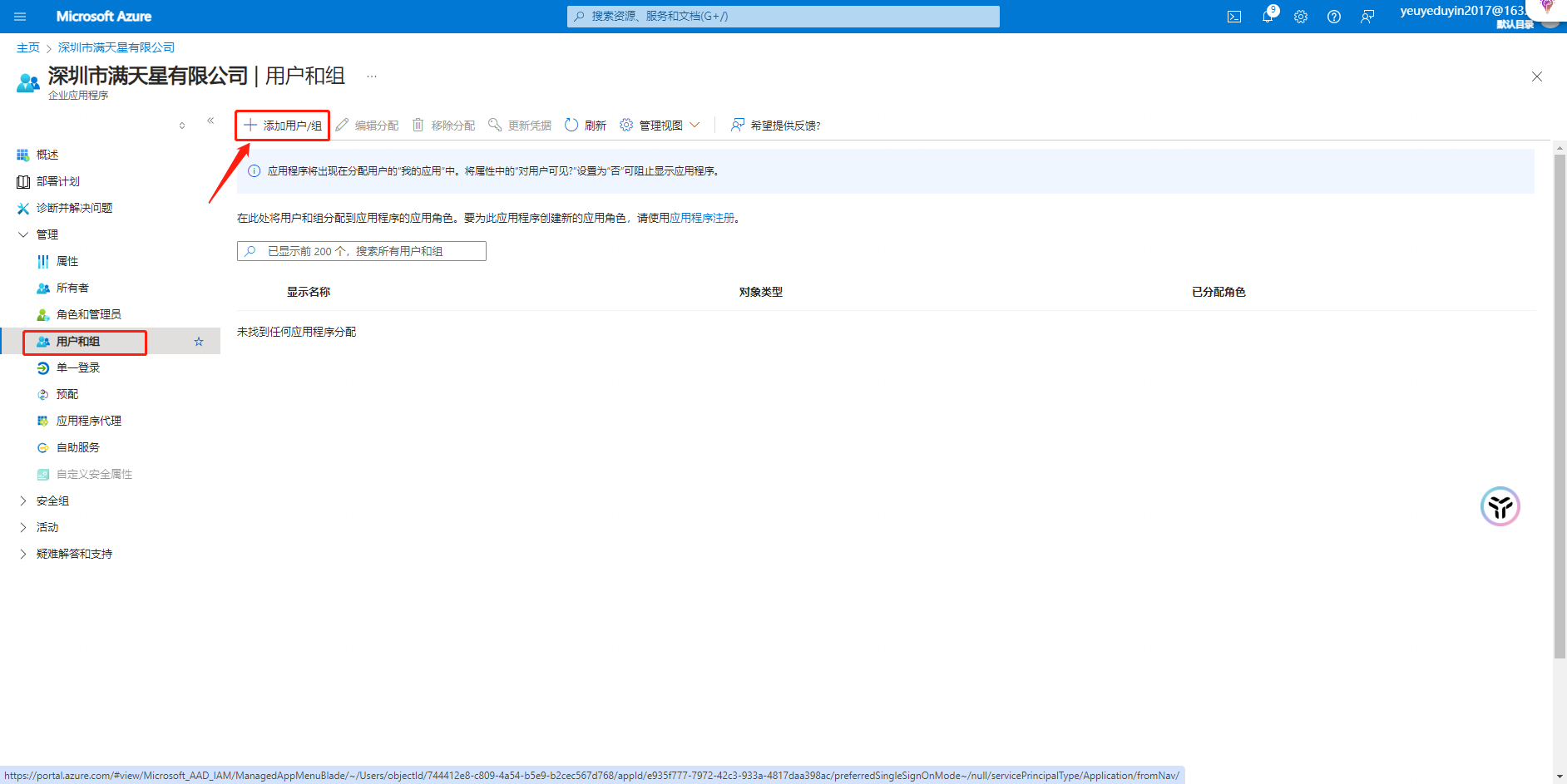

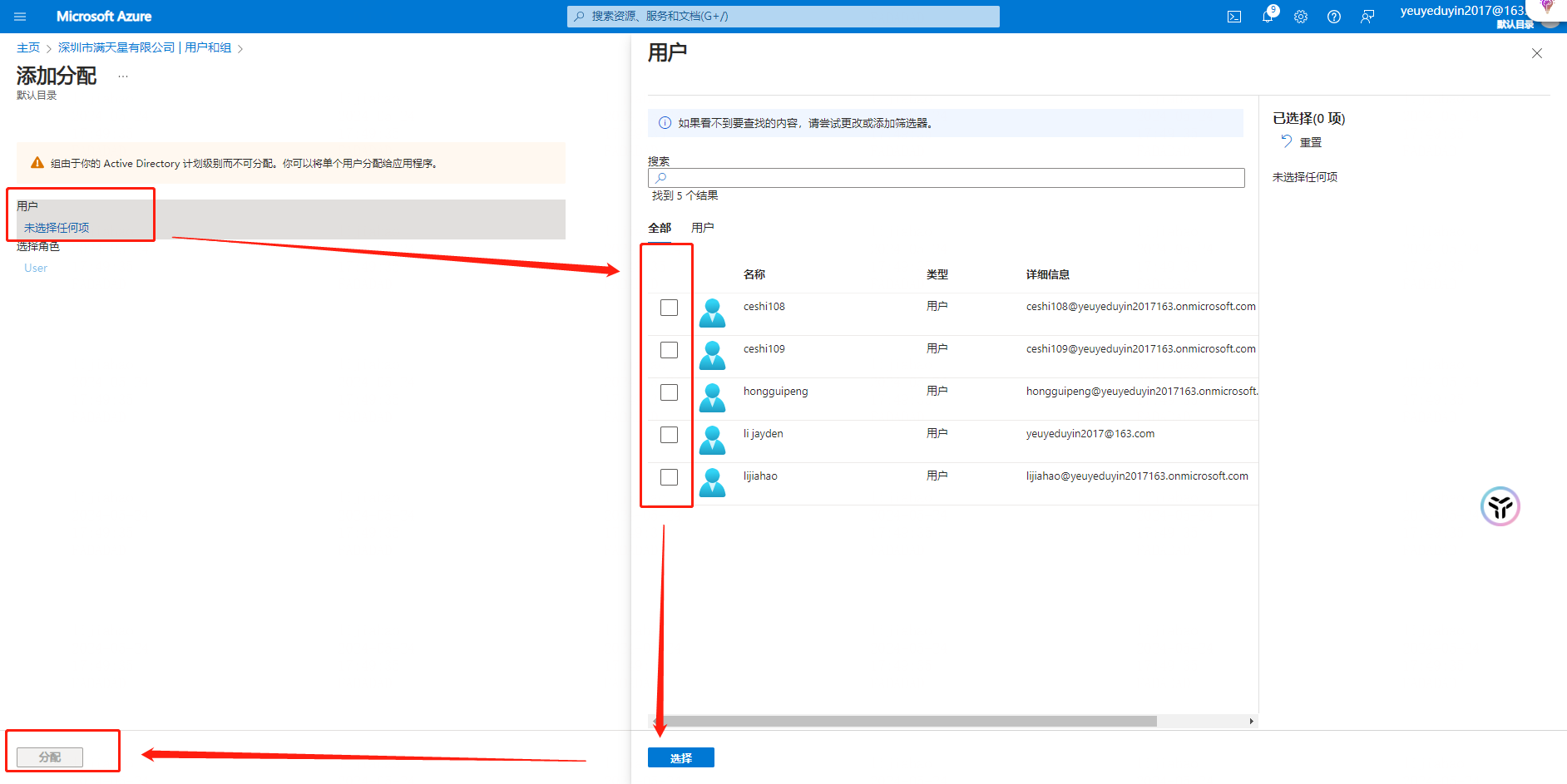

步骤四、应用分配用户

操作:选择【管理】-【用户和组】

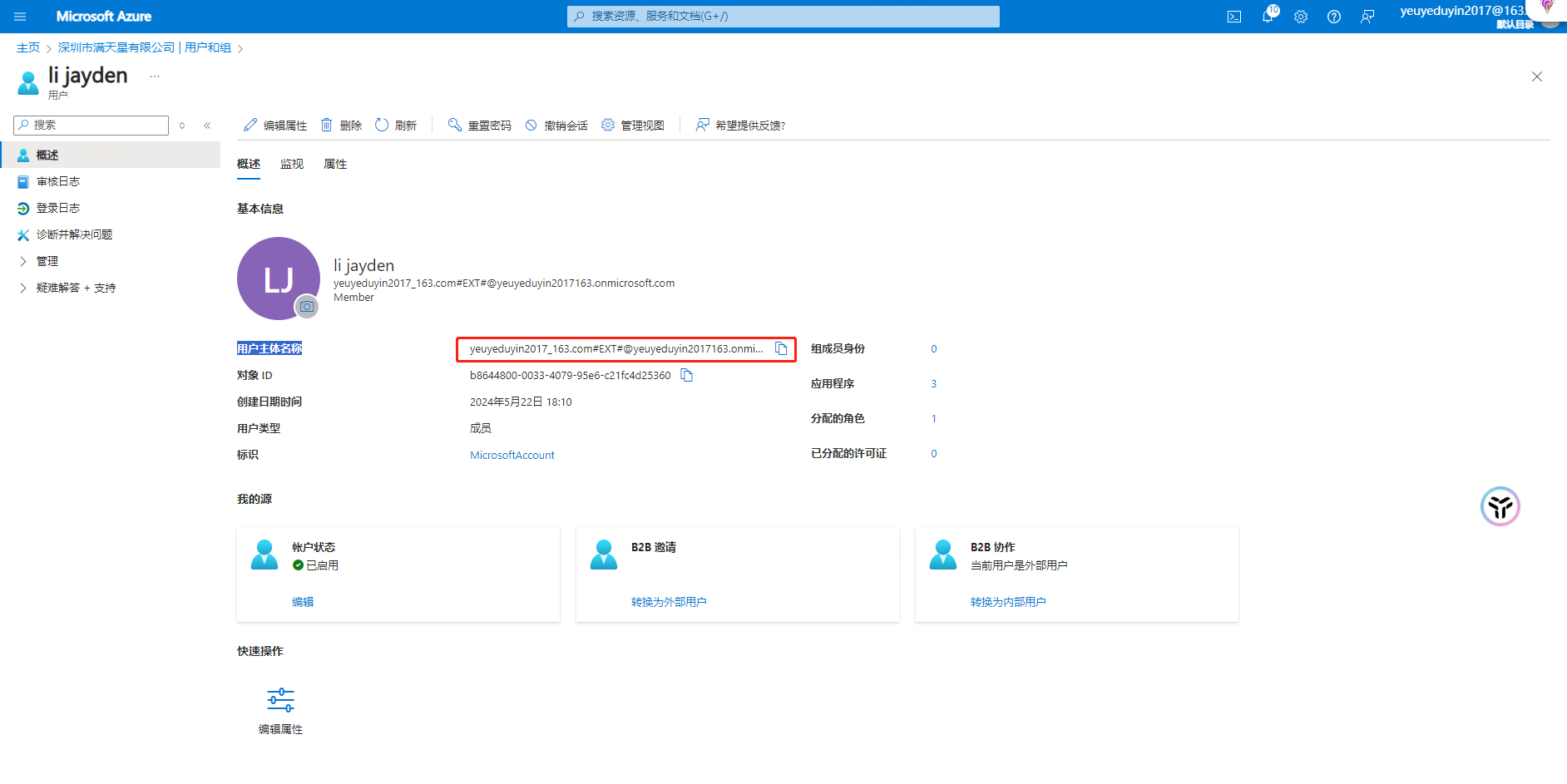

说明:配置用户分配给应用,记录【用户主体名称】此名称需要与法大大企业【成员标识】相对应

到此Microsoft Entra ID端配置完成。

3. 法大大SaaS端配置(建议另开一个浏览器操作):

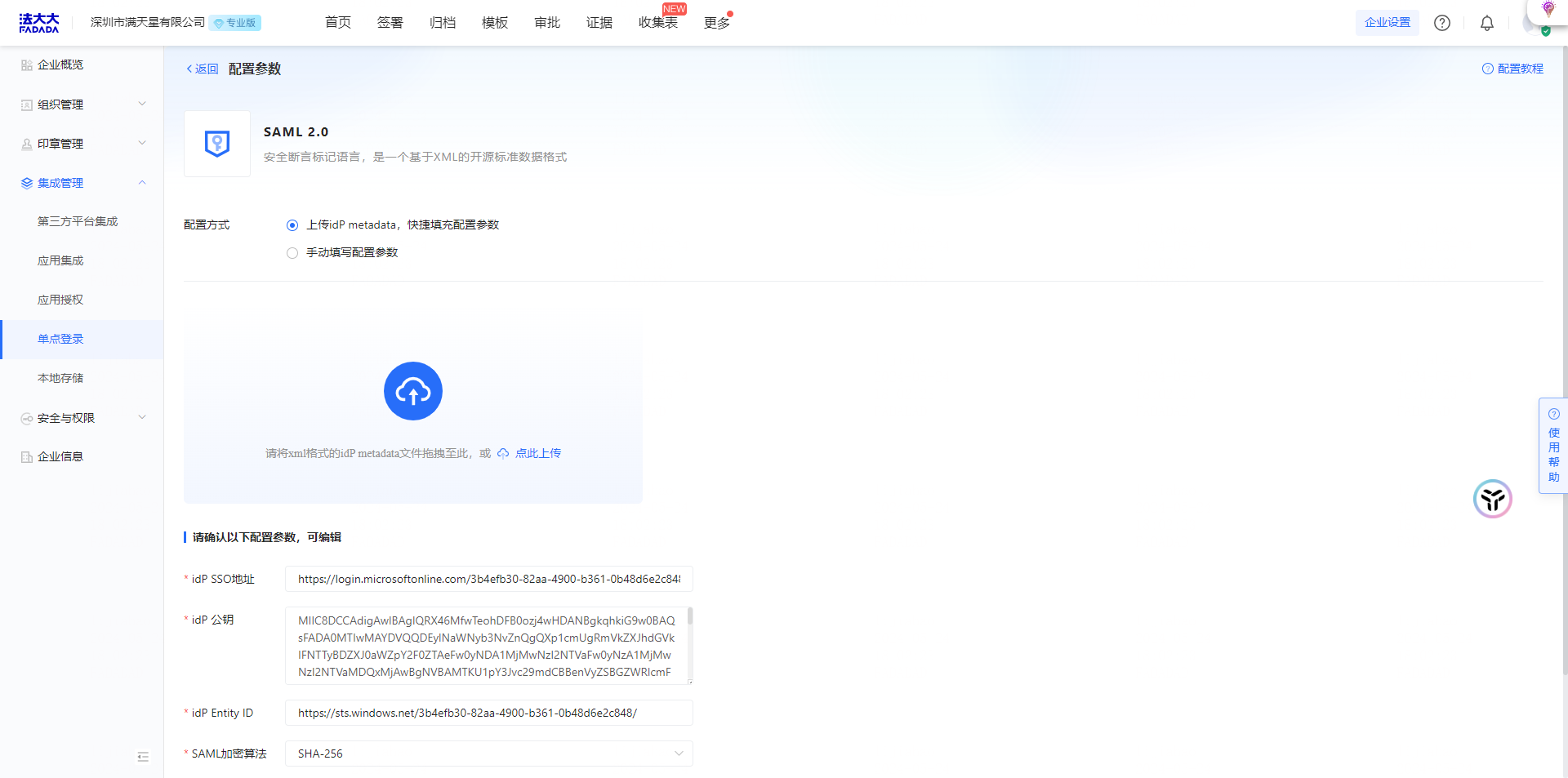

步骤一、配置单点登录

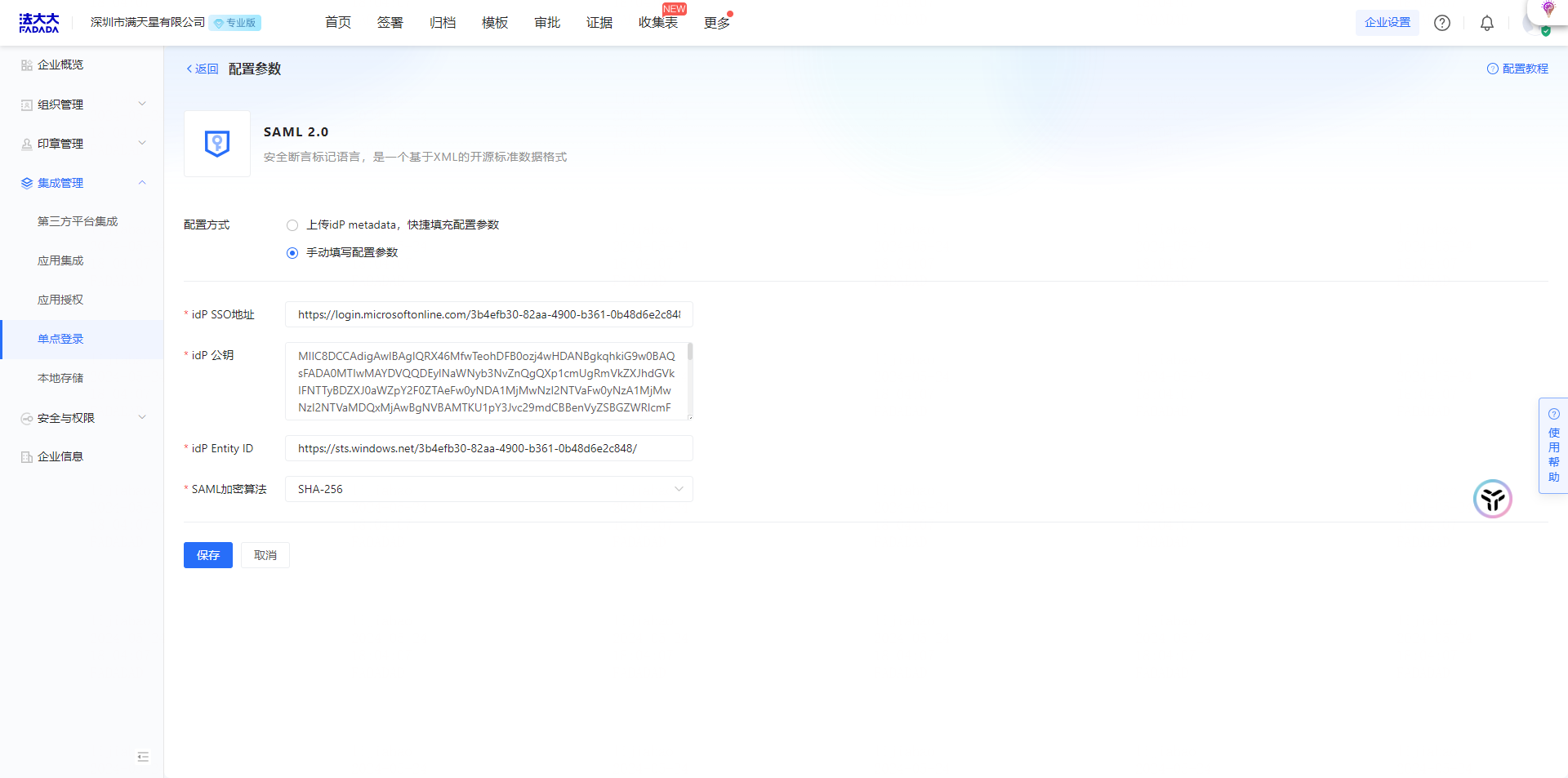

操作1:登录法大大SaaS平台(法大大SaaS服务平台)进入【企业设置】-【集成管理】-【单点登录】页

操作2:点击【新增配置】,进入配置页面

说明:法大大一个企业帐户只能配置一个单点登录配置。

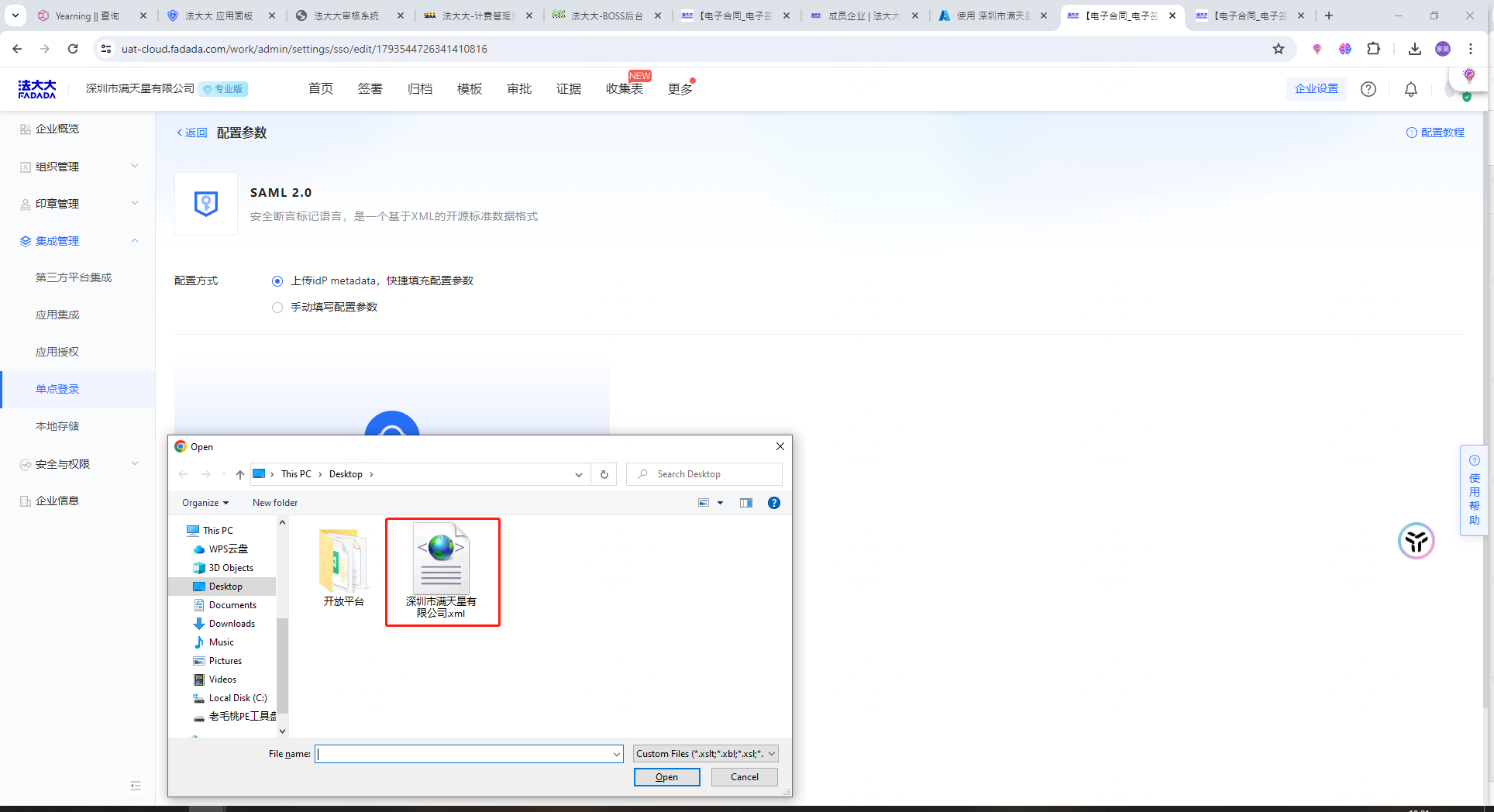

操作3:通过上传IdP metadata 元数据文档 的方式快捷填充配置参数

说明:是之前在Microsoft Entra ID端配置时下载的 深圳市满天星有限公司.xml 文件

操作4:选择加密算法SHA-256,保存配置

操作5:复制SP 回调地址 黏贴到 Microsoft Entra ID端 基本SAML配置中 标识符(实体 ID)、回复 URL (断言使用者服务 URL)

注意:在Microsoft Entra ID端 修改参数后,重新下载 联合元数据.XML 到本地电脑 ,重新上传一次到法大大 SSO 刷新替换之前的配置参数。

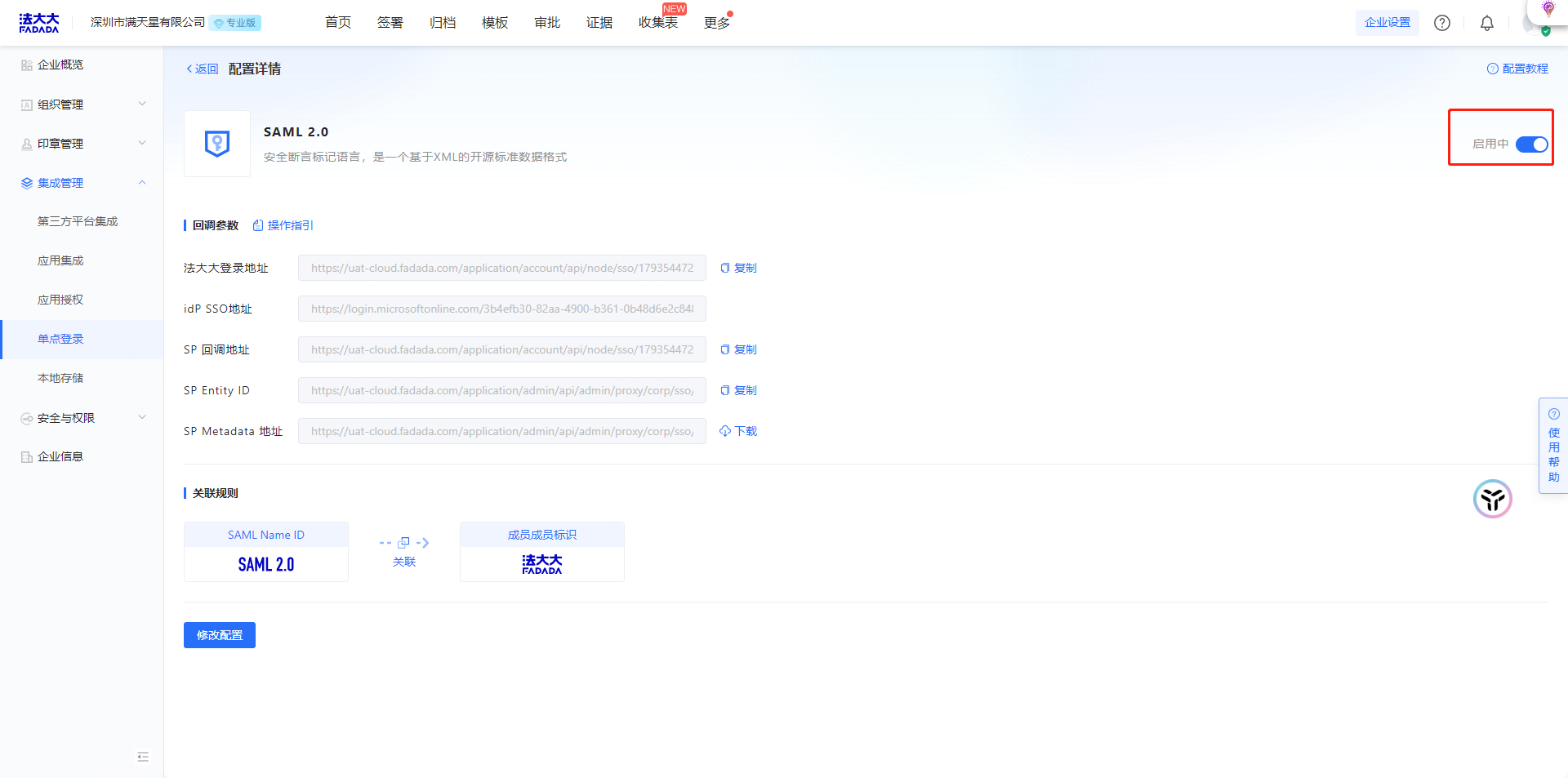

操作6:启用单点登录SAML2.0配置

到此法大大SaaS端配置完成。

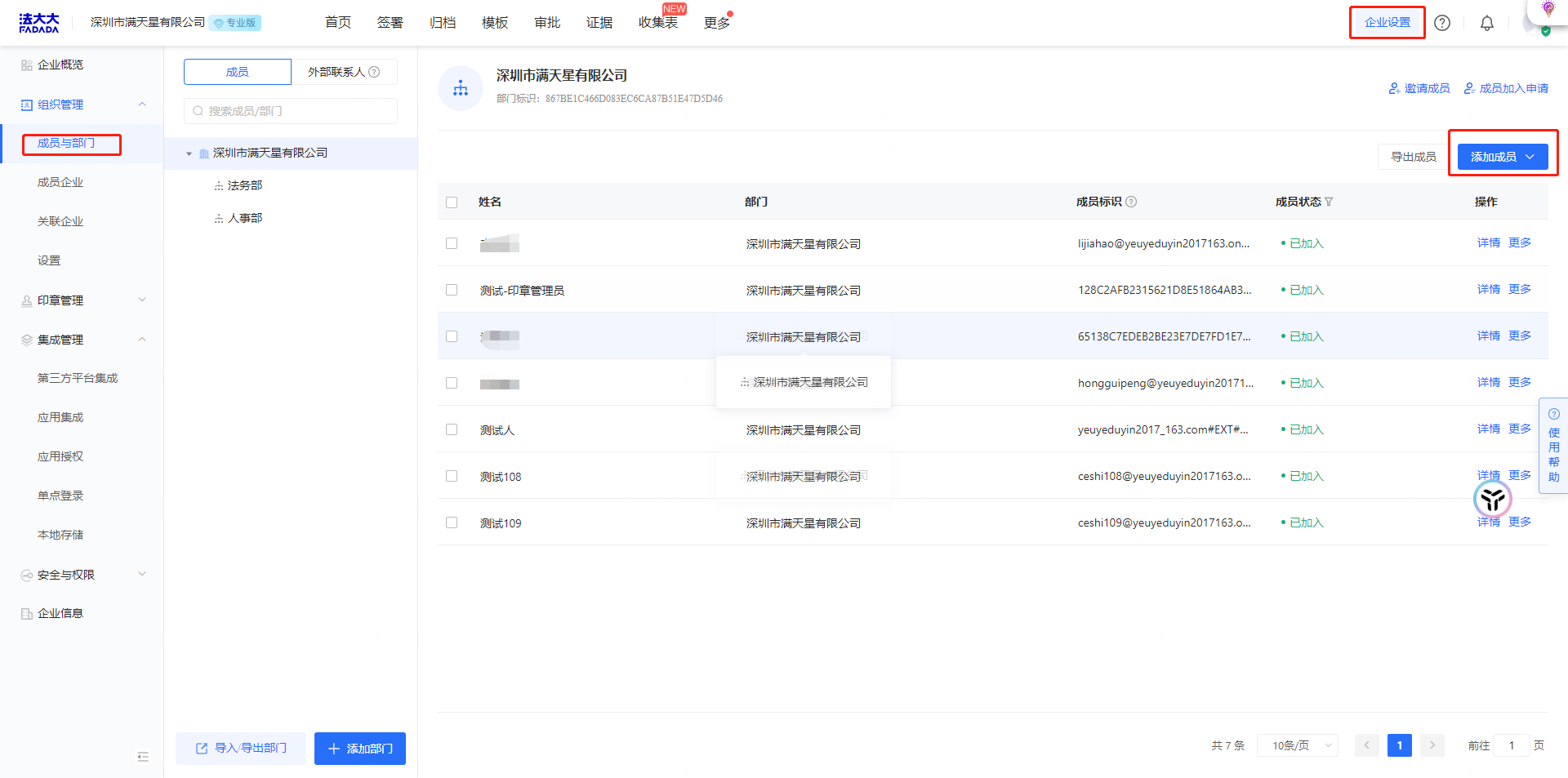

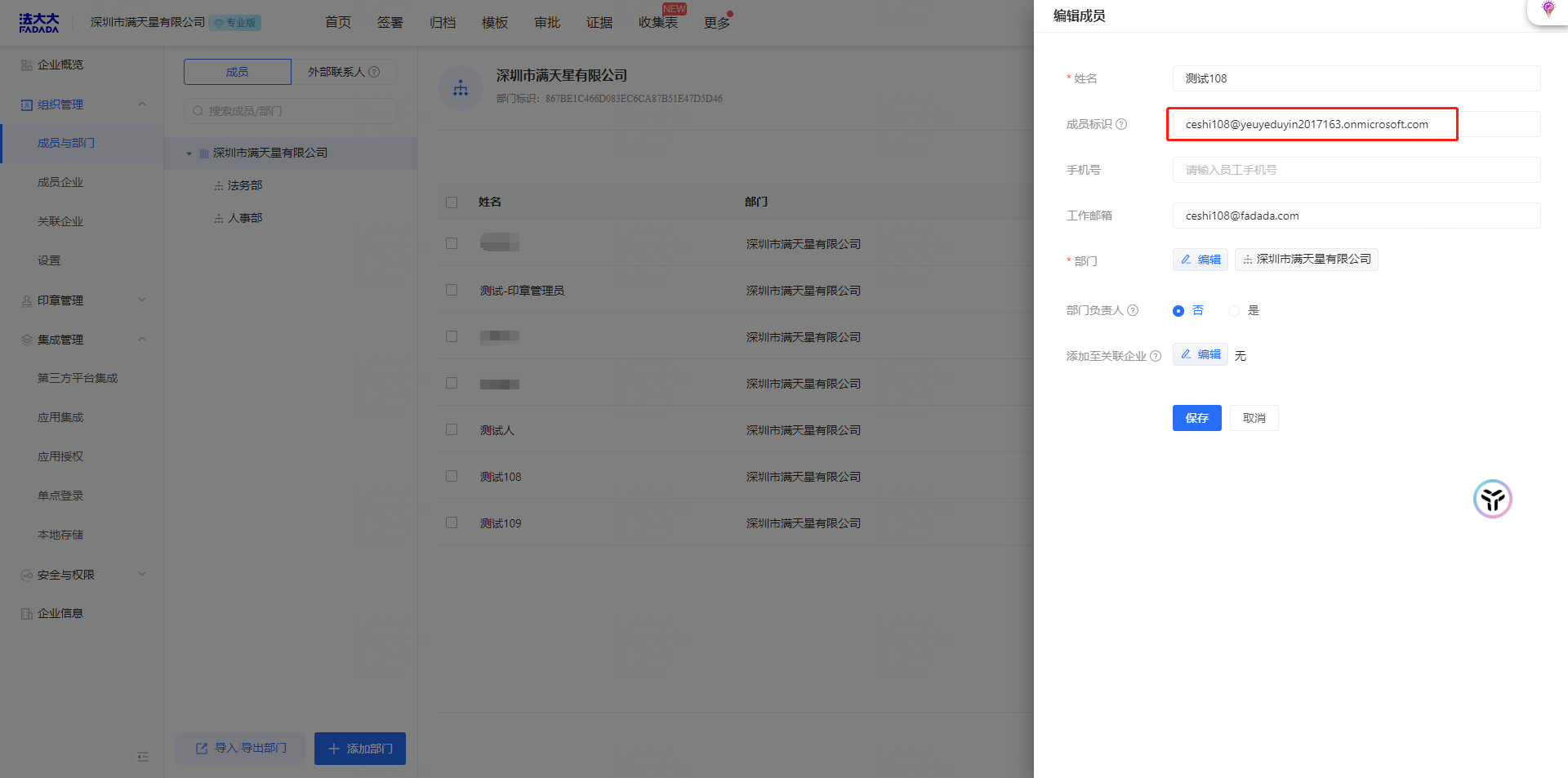

4. Microsoft Entra ID单一登录用户账号与法大大SaaS用户帐号关联配置

帐号关联规则:

Microsoft Entra ID端应用程序的用户:

按照之前步骤,记录分配给应用的用户的【用户主体名称】

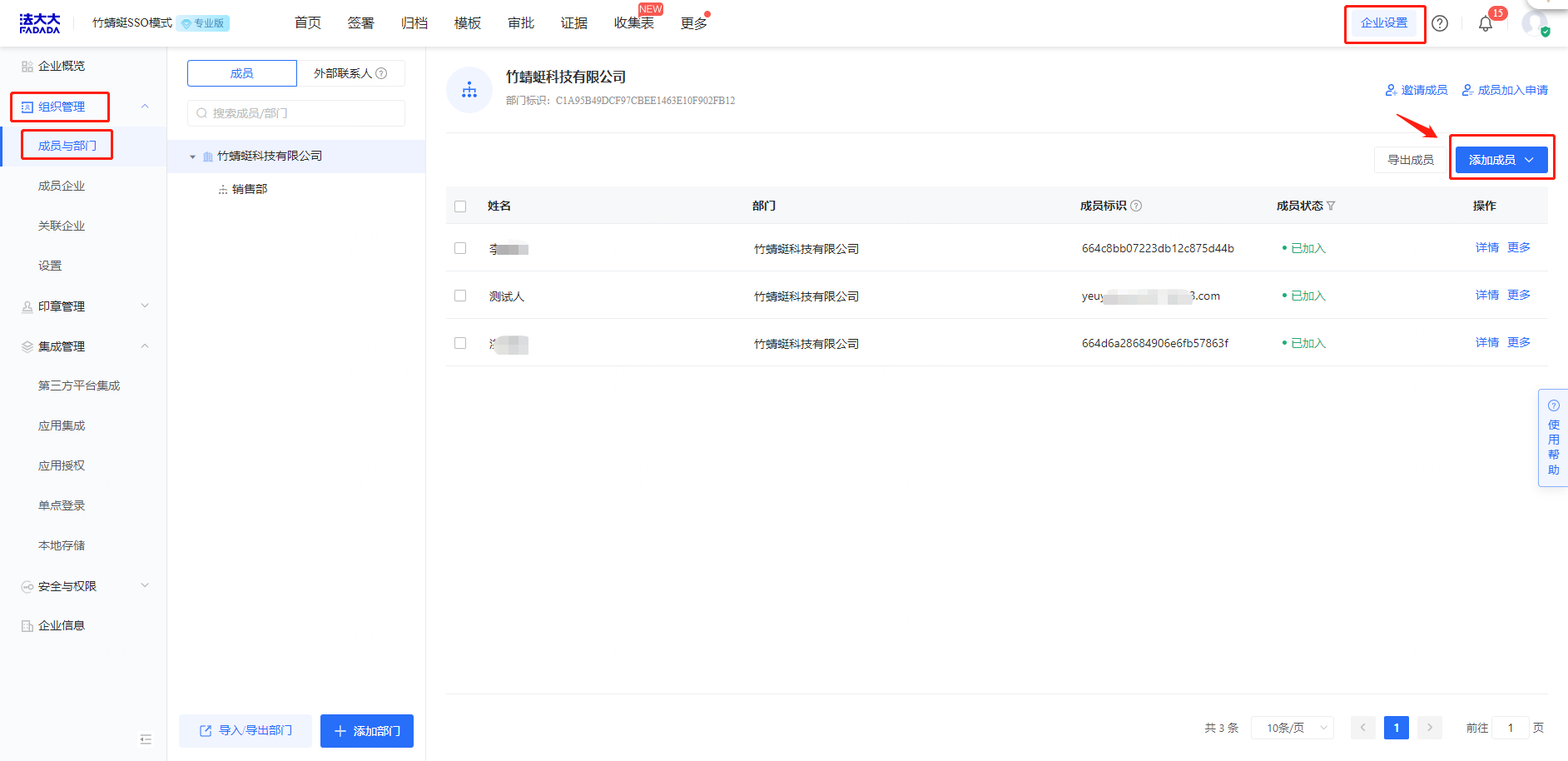

法大大SaaS端对应新增用户帐号:

操作步骤如下:

手动或批量去添加企业成员

Microsoft Entra ID的【用户主体名称】复制到【成员标识】,保存。此时两边帐号已完成关联,可以进行SSO单点登录。

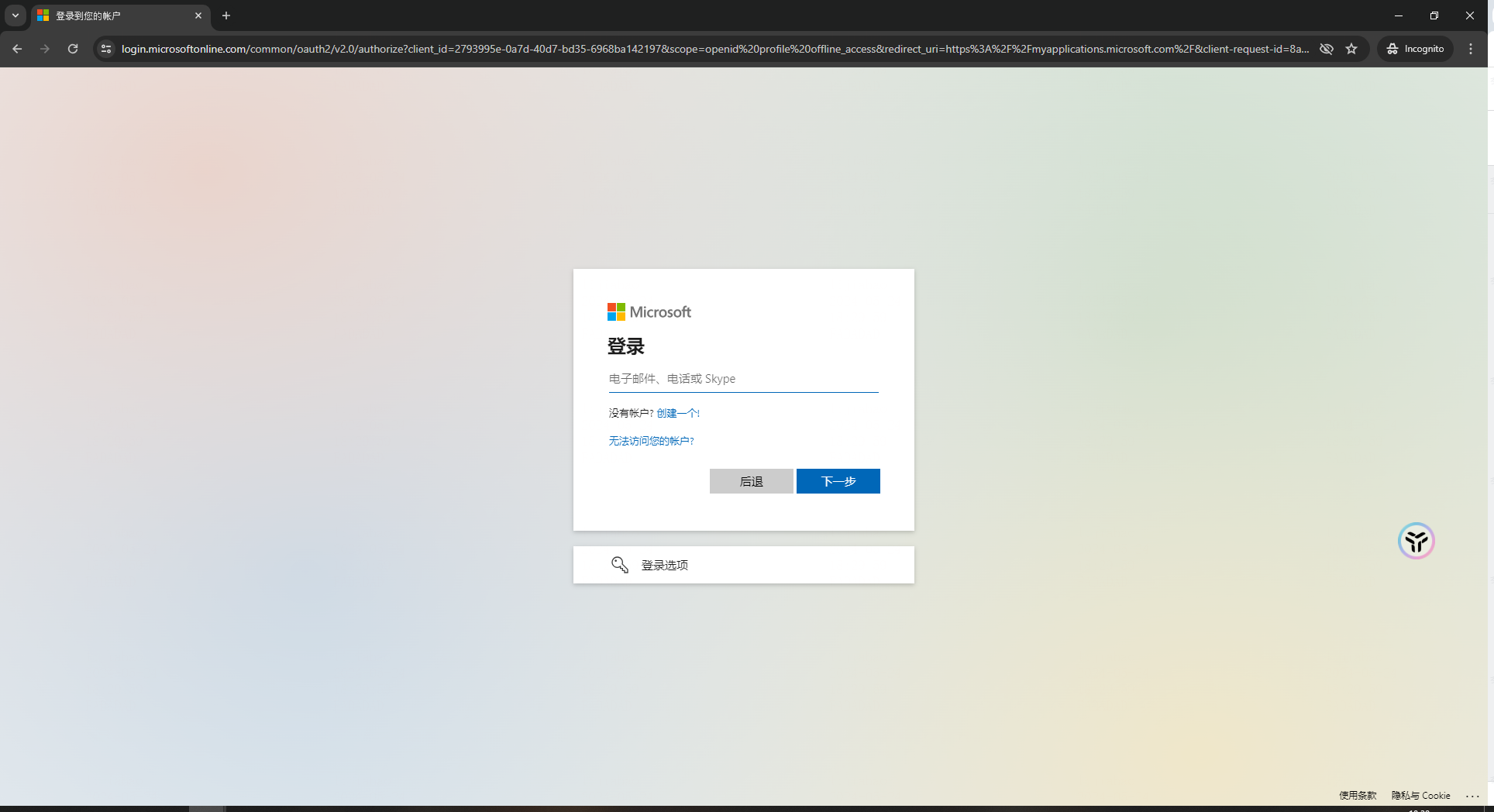

5. 单点登录测试

访问Microsoft Entra ID 的【企业应用程序】-【新建的应用程序】-【单一登录】

二、Authing实操配置示例

1. 通过Authing实现SSO单点登录

Authing : 在云上为企业和开发者提供专业的身份认证和授权服务

产品地址:单点登录SSO - 预集成2000+应用,快速实现安全的统一身份认证|Authing

用户可以通过Authing实现统一账号登录,另外Azure Active Directory、Microsoft Entra ID、阿里云IDaaS、腾讯云账号连接器等都提供类似能力。以下是如何通过Authing统一登录法大大SaaS的详细说明。

2. Authing端配置:

步骤一、创建自建应用

操作:进入【应用】-【自建应用】点击【创建自建应用】

说明:应用名称自定义(建议与需要登录的企业名称一致方便识别),认证地址自定义(建议与需要登录的服务提供方域名一致方便识别),选择标准Web应用

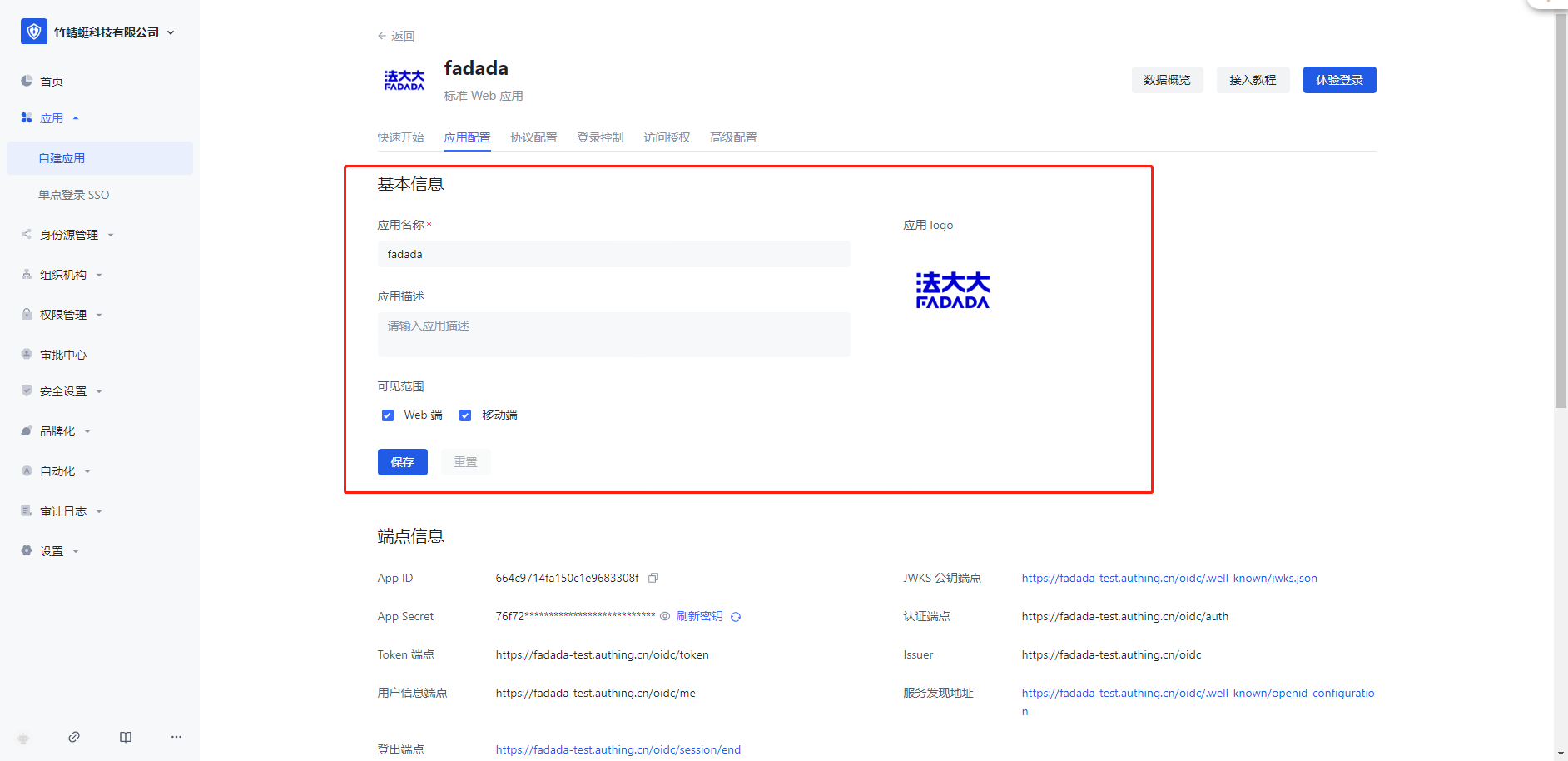

创建后,展示如下图所示

步骤二、配置自建应用

操作1:点击应用卡片,进入【应用配置】

说明:可维护应用基本信息,其他信息按默认即可,无需修改

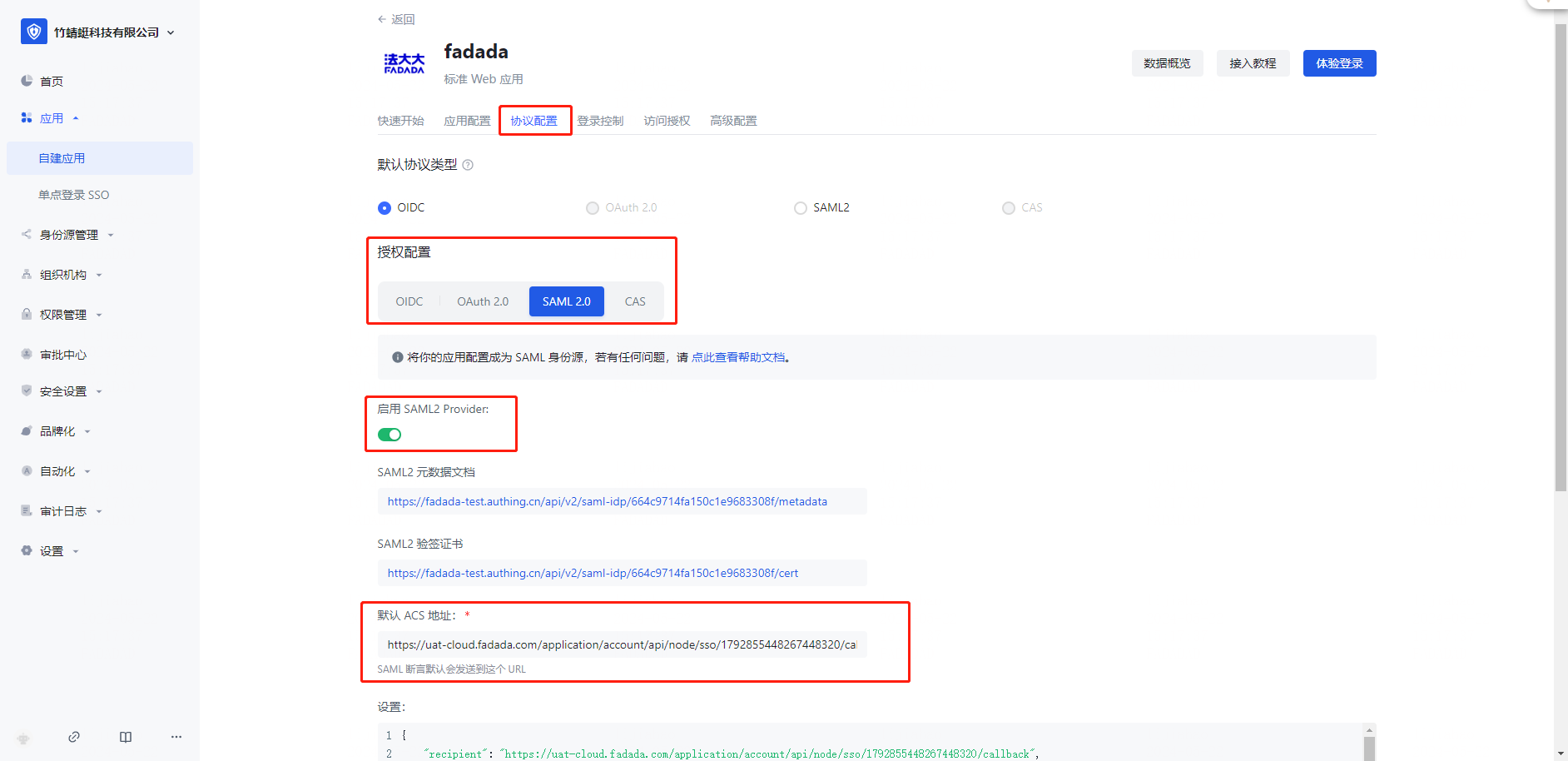

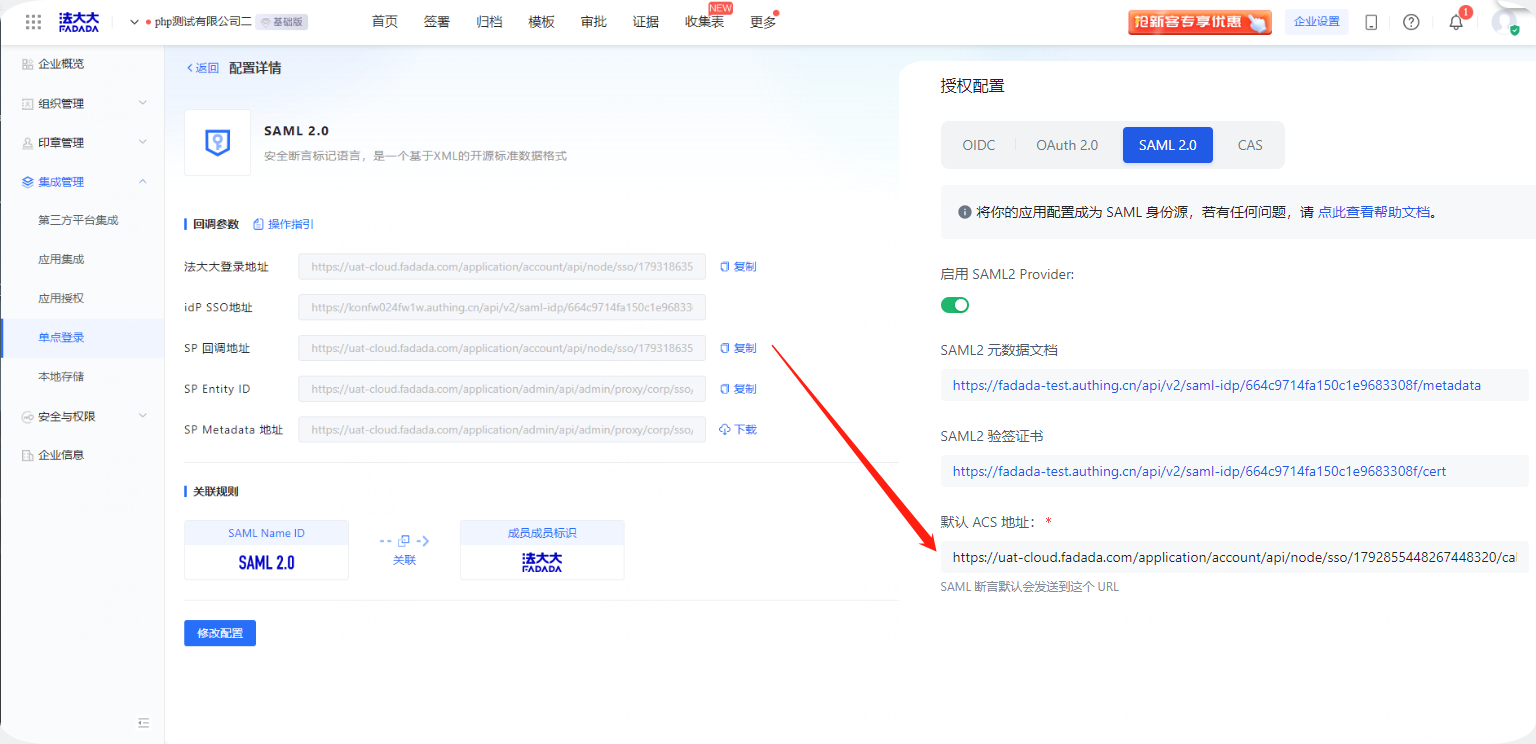

操作2:切换到【协议配置】页,先选择 授权配置【SAML 2.0】,点击启用SAML2 Provider

说明:当前默认使用的协议是OIDC。其他协议禁用,需要在下方「授权配置」中开启并保存后方可启用。

注意:第一次保存时,默认 ACS 地址是必填项,随意填写一个地址即可。

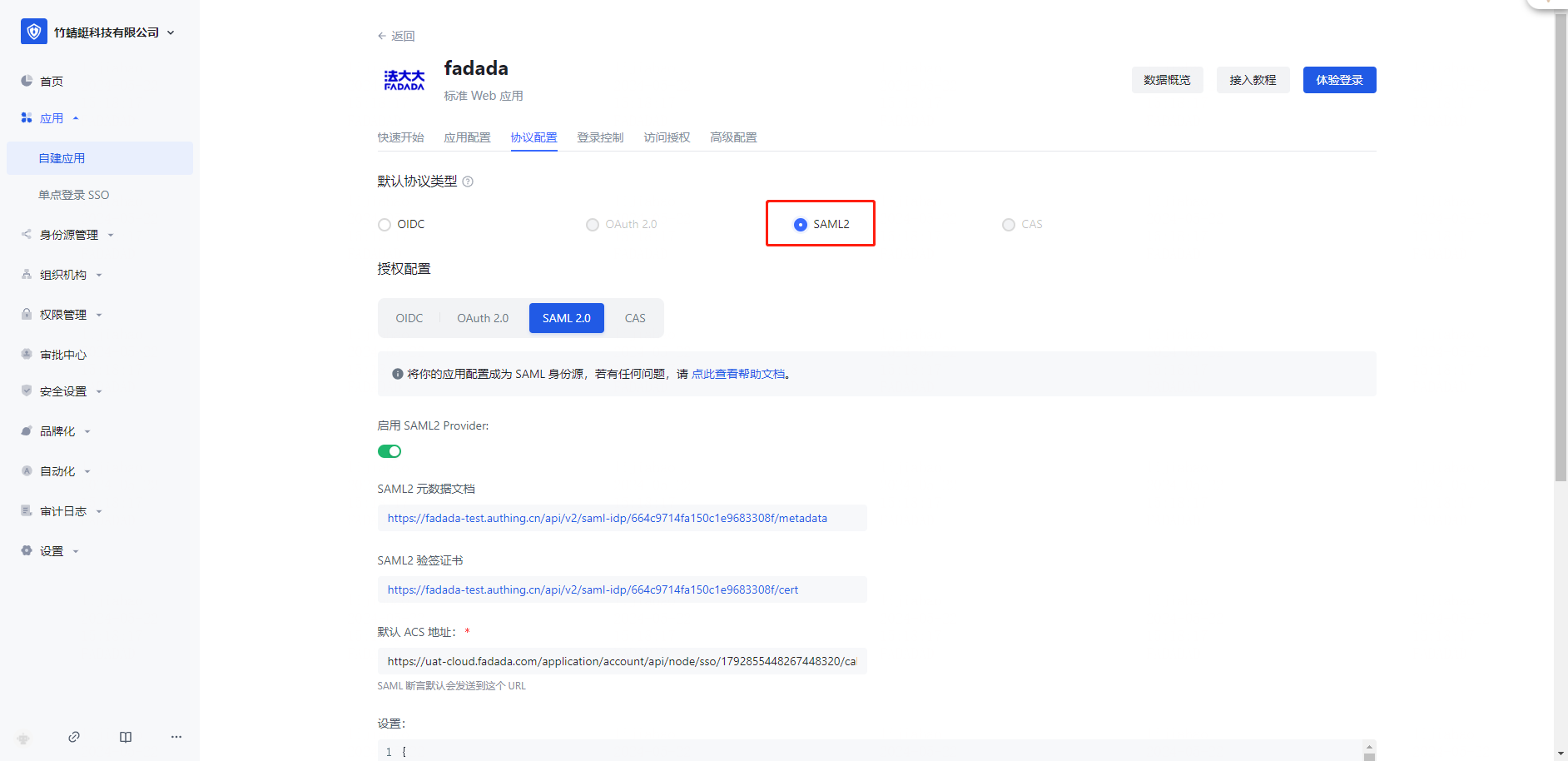

操作3:点击保存,修改默认协议类型【SAML2】

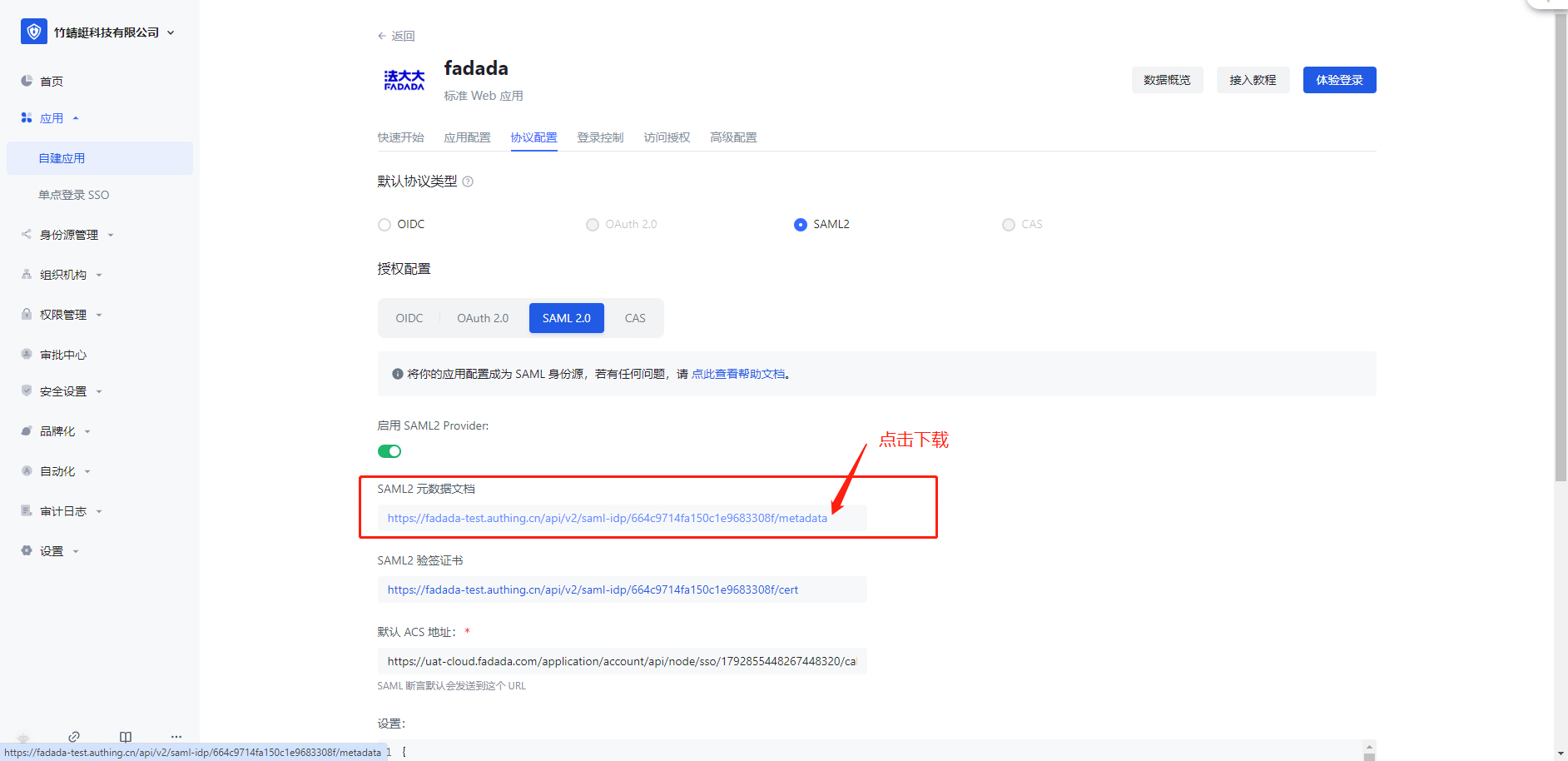

操作4:下载SAML2 元数据文档 metadata到本地

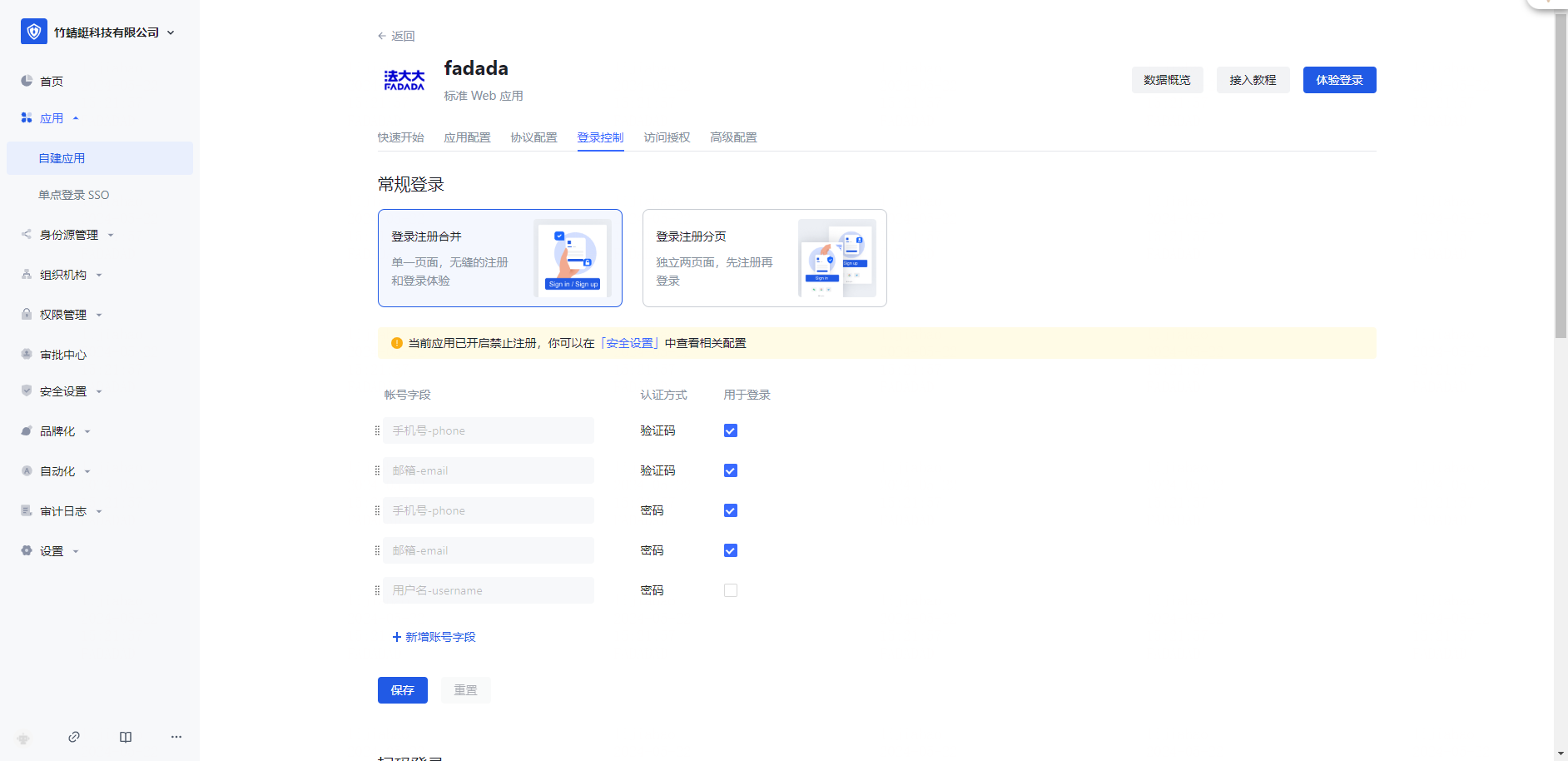

操作5:切换到【登录控制】页,配置登录方式

说明:按需勾选即可

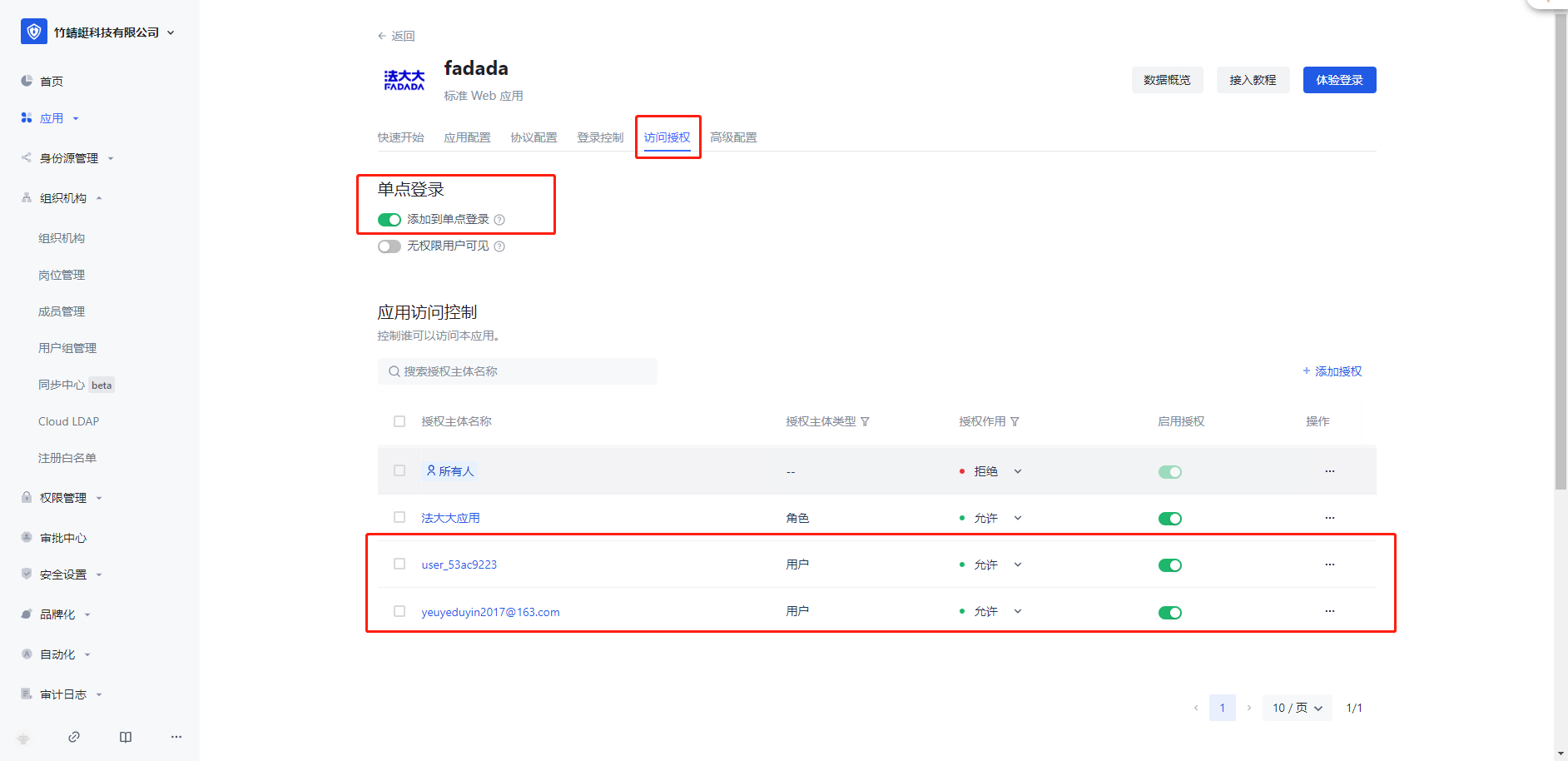

操作6:切换到【访问授权】页,配置Authing登录帐号对应用的访问权限

说明:可以按照多维度配置权限。

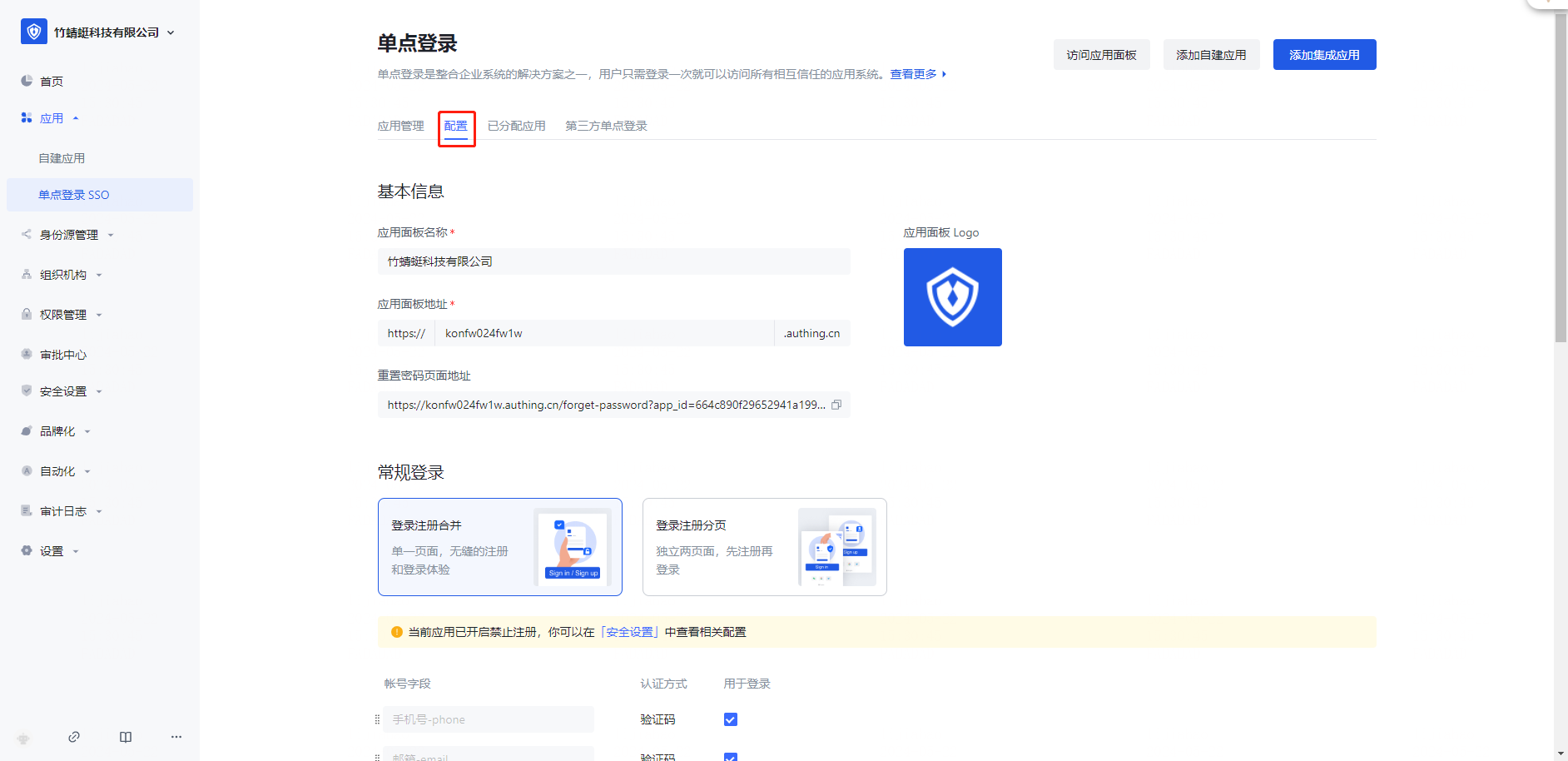

步骤三、配置单点登录SSO

操作1:左边菜单选择【应用】-【单点登录SSO】 选择【应用管理】

操作2:点击【添加自建应用】

操作3:切换【配置】页

说明:对基本信息、与常规登录 信息进行配置,按需配置,也可用默认值

到此Authing端配置完成。

3. 法大大SaaS端配置(建议另开一个浏览器操作):

步骤一、配置单点登录

操作1:登录法大大SaaS平台(法大大SaaS服务平台)进入【企业设置】-【集成管理】-【单点登录】页

操作2:点击【新增配置】,进入配置页面

说明:法大大一个企业帐户只能配置一个单点登录配置。

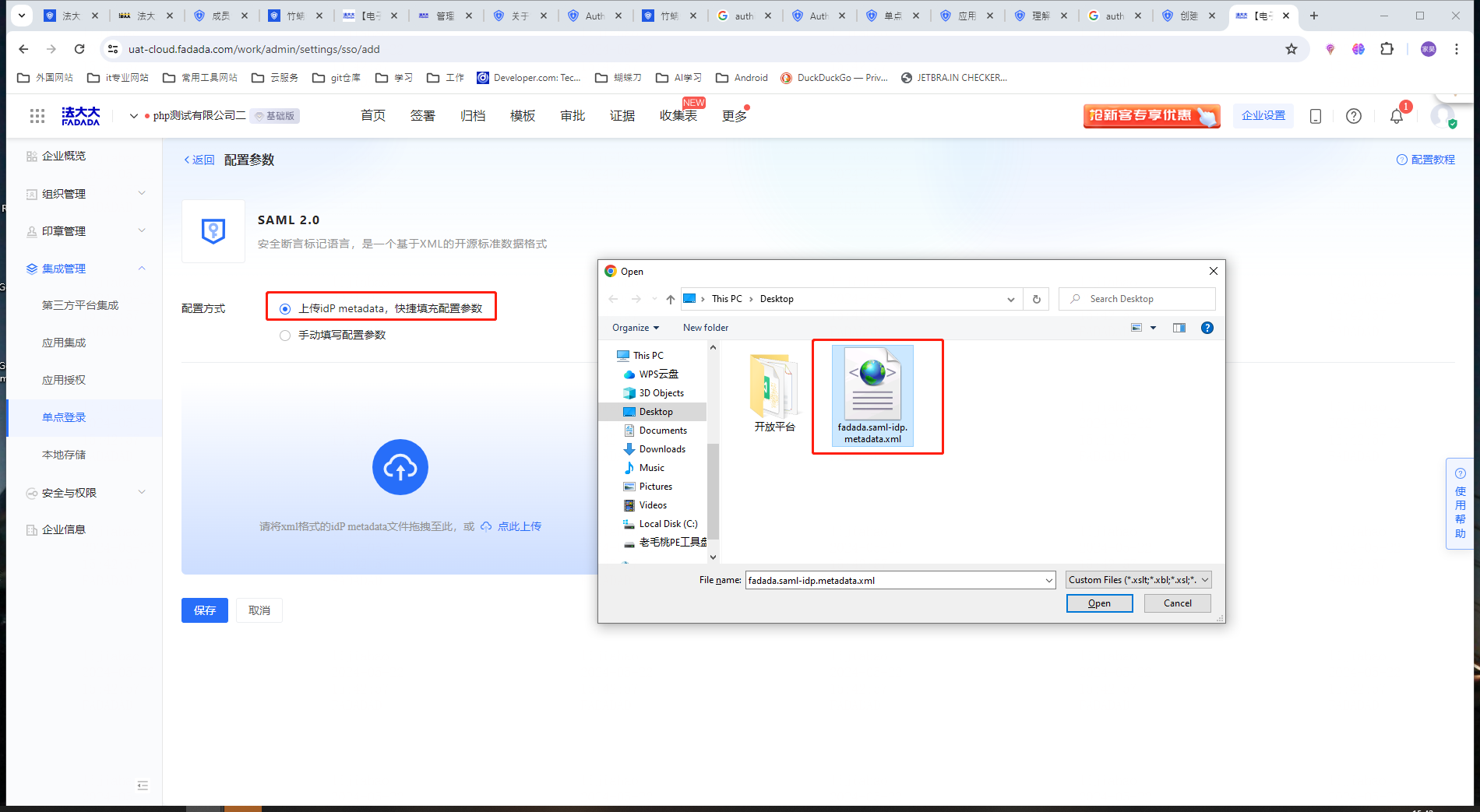

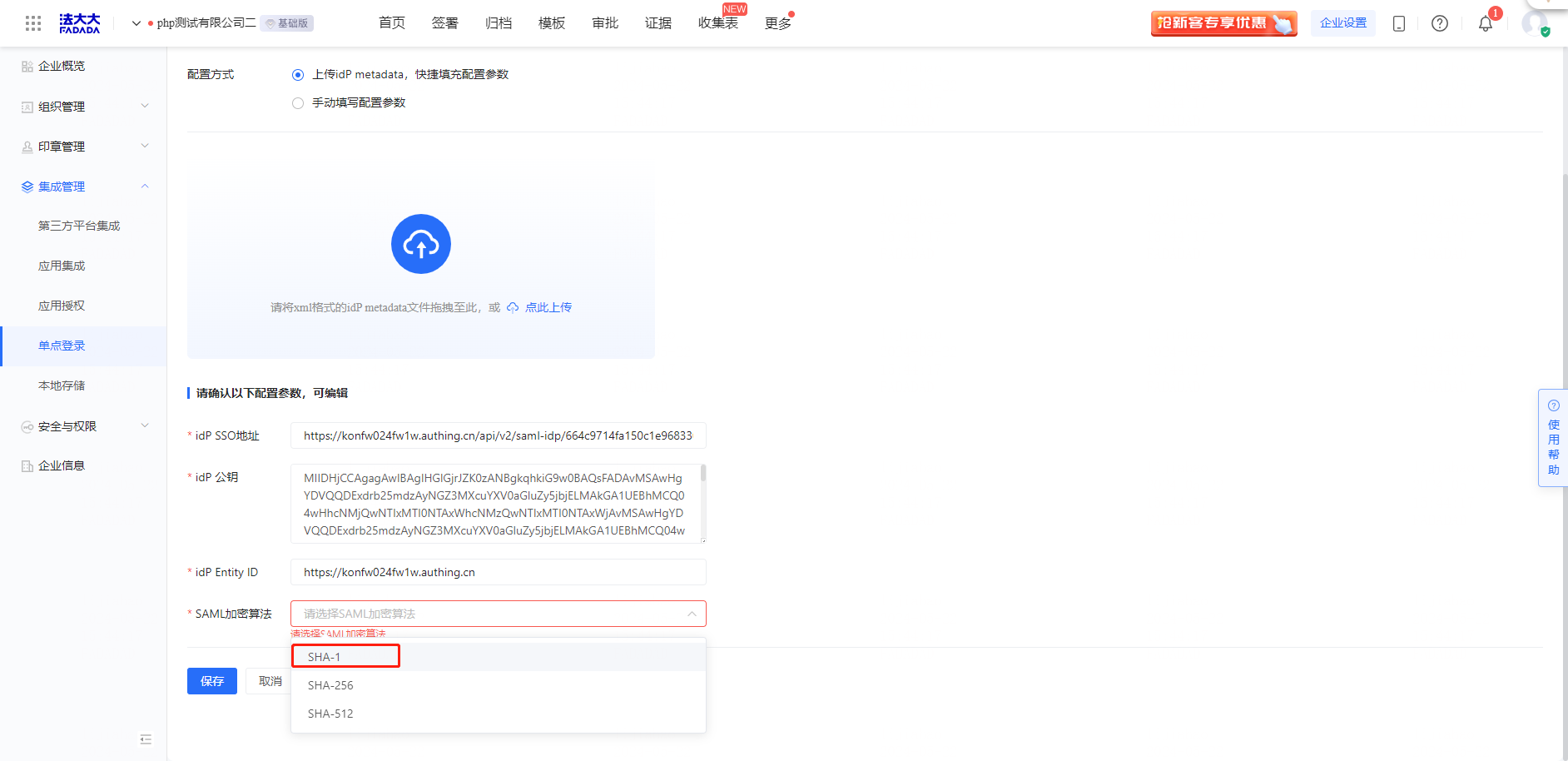

操作3:通过上传IdP metadata 元数据文档 的方式快捷填充配置参数

说明:是之前在Authing端配置时下载的metadata.xml 文件

操作4:选择加密算法SHA-1,保存配置

操作5:复制SP 回调地址 黏贴到 Authing端 【自建应用】-【默认ACS地址】

操作6:启用单点登录SAML2.0配置

到此法大大SaaS端配置完成。

4. Authing统一登录系统用户账号与法大大SaaS用户帐号关联配置

帐号关联规则:

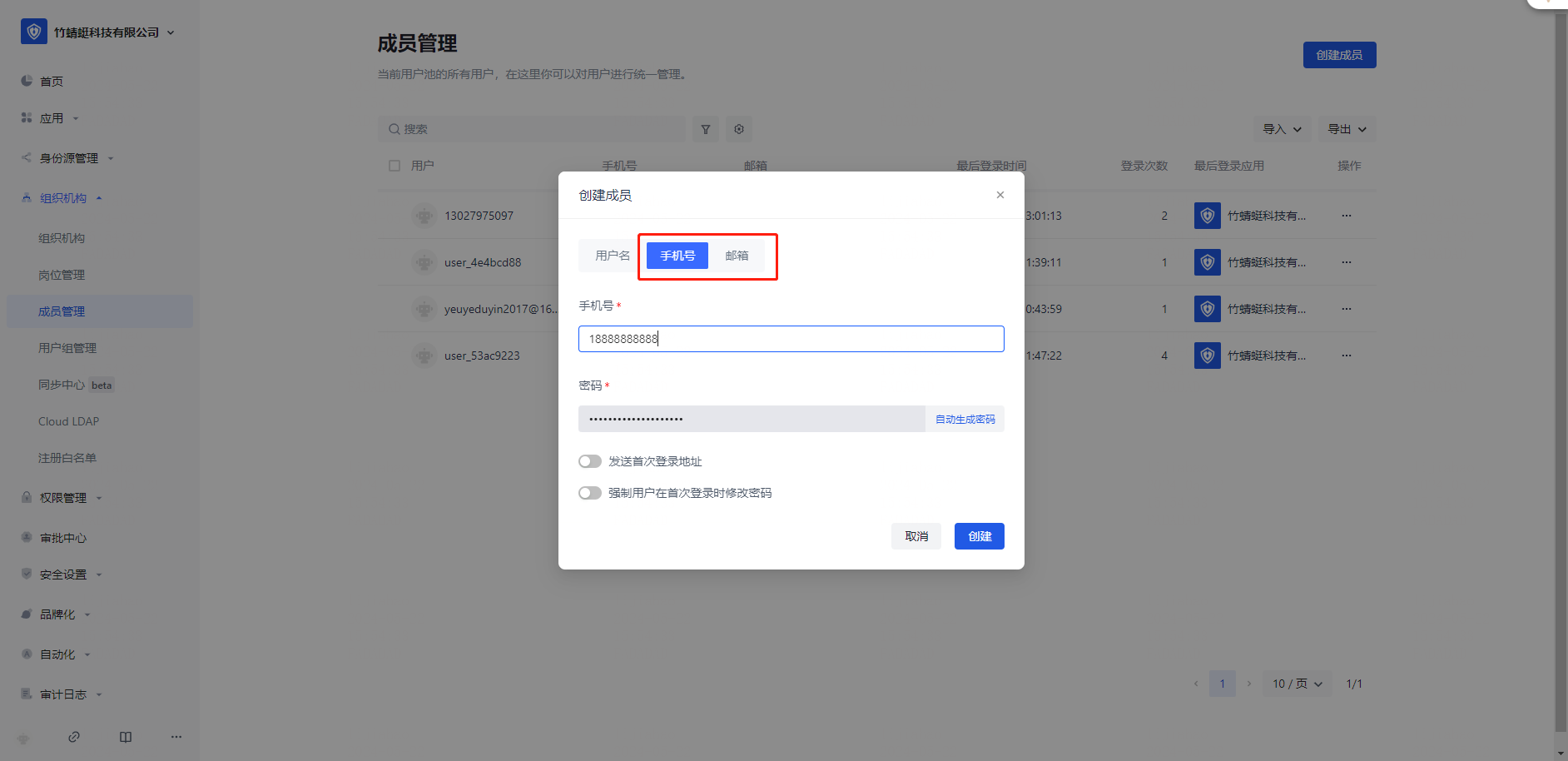

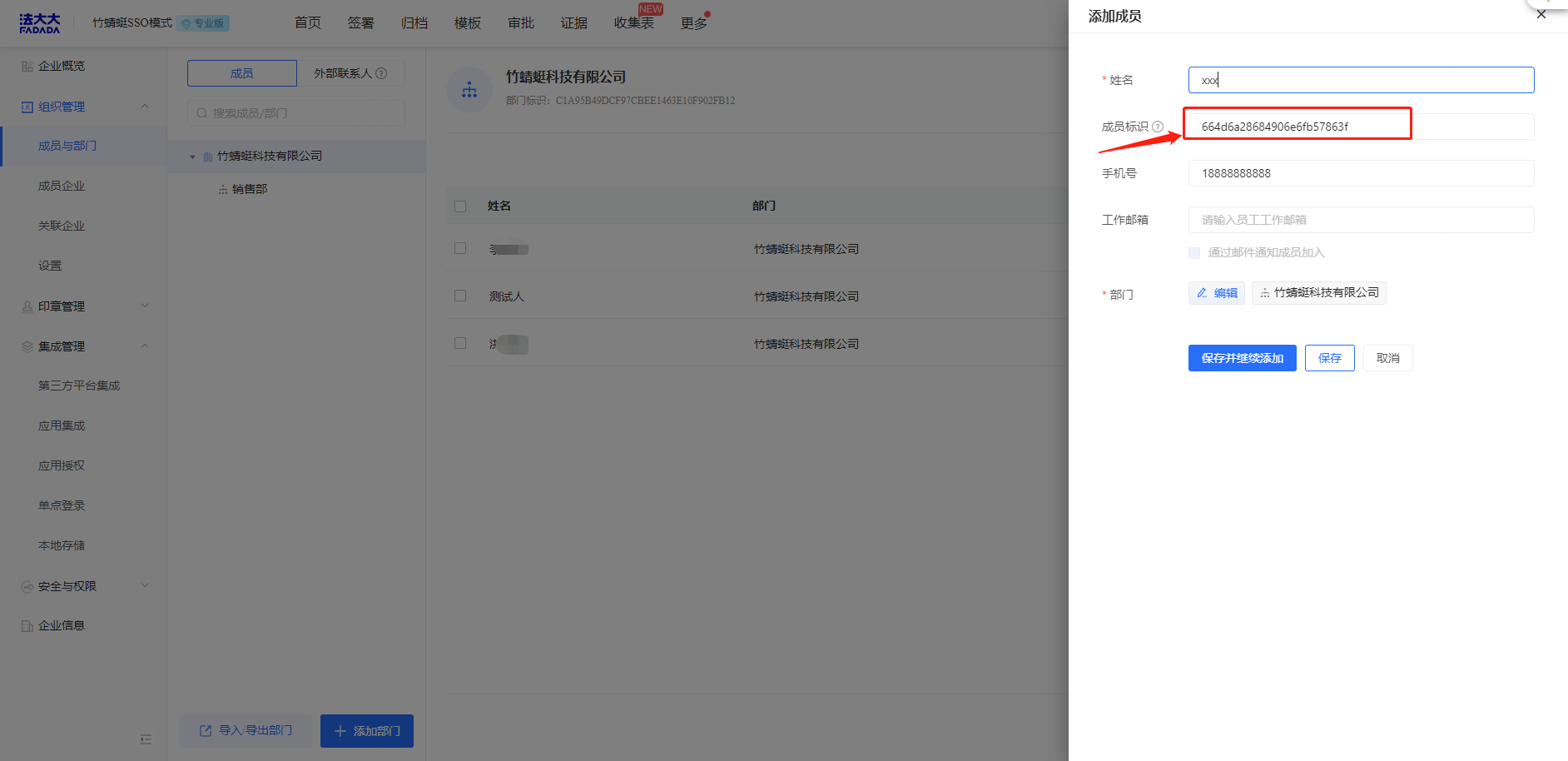

Authing端新增一个用户帐号:

操作步骤如下:

建议通过手机号或邮箱新增

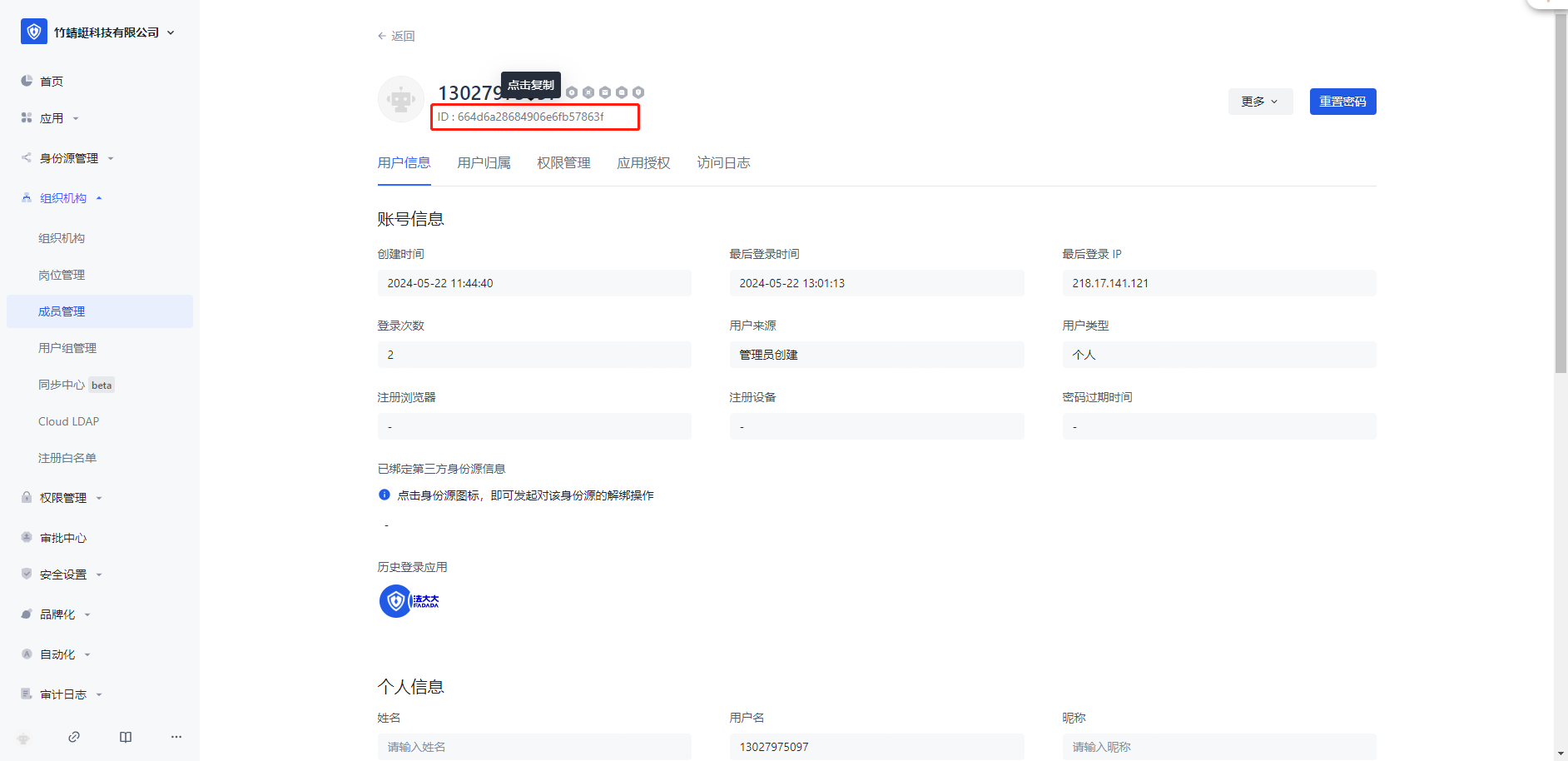

进入用户详情,复制用户ID(此ID即SAML Name ID)

法大大SaaS端新增一个用户帐号:

操作步骤如下:

Authing的用户ID复制到【成员标识】,保存。此时两边帐号已完成关联,可以进行SSO单点登录。

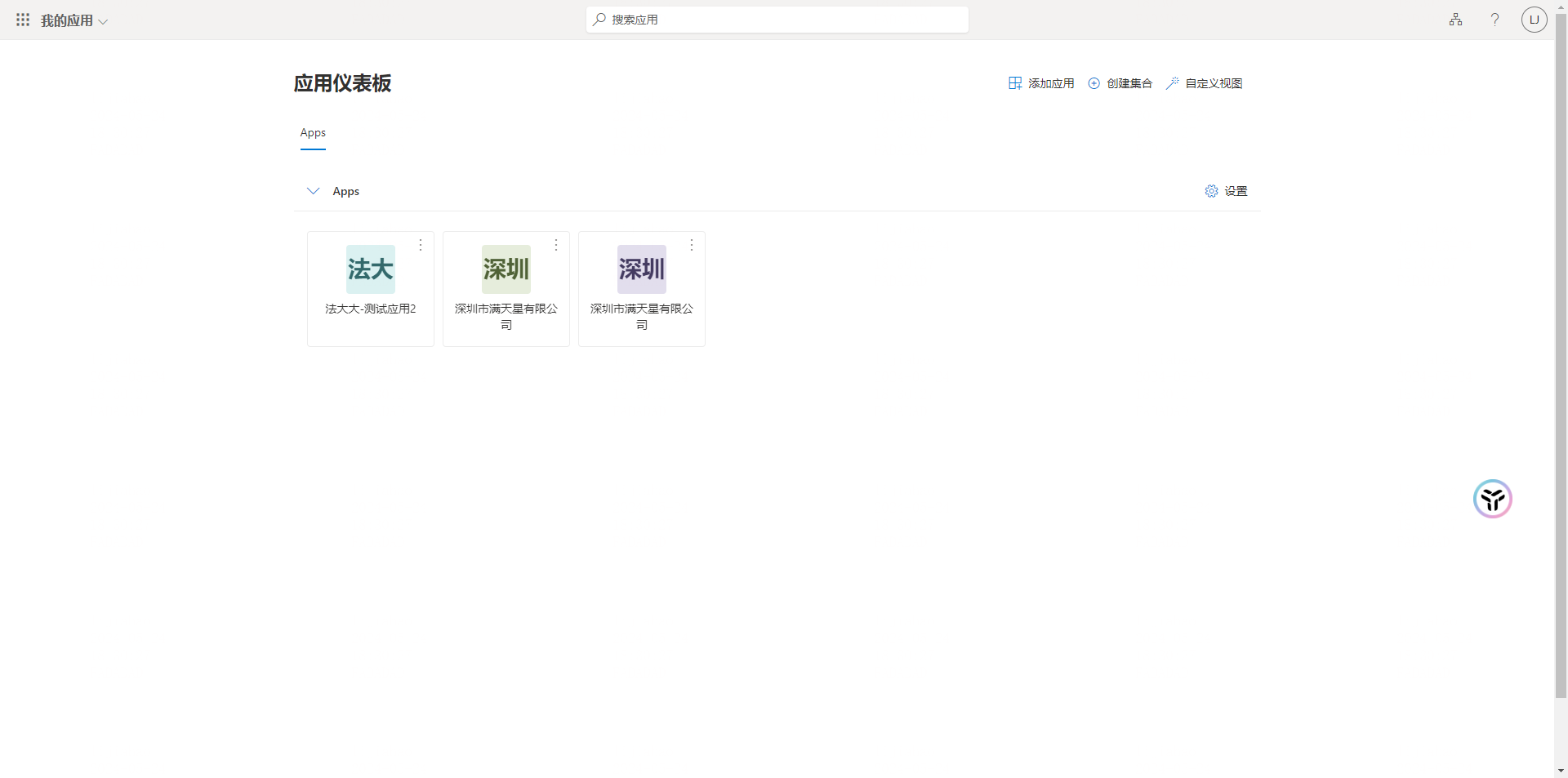

5. 单点登录测试

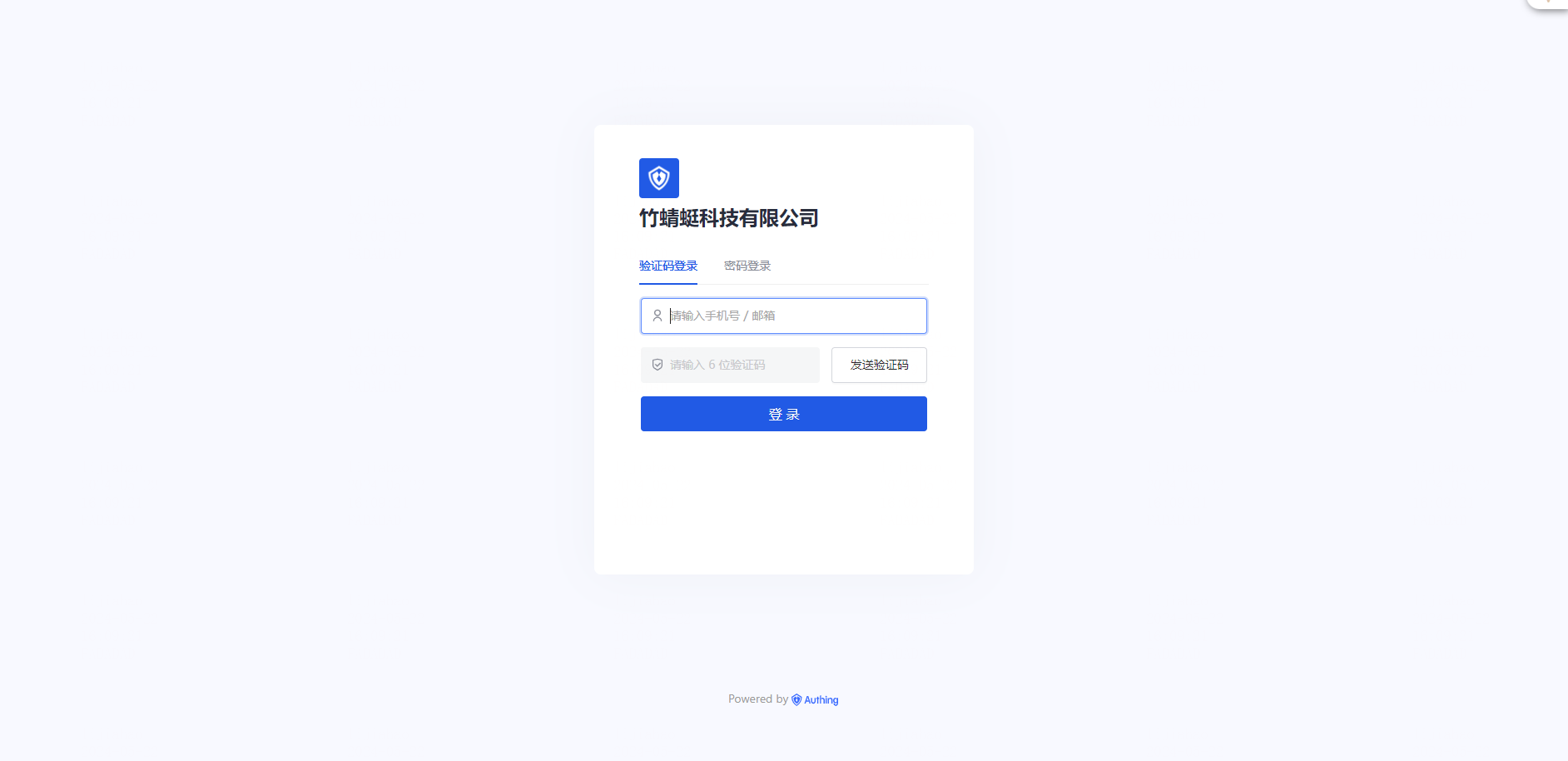

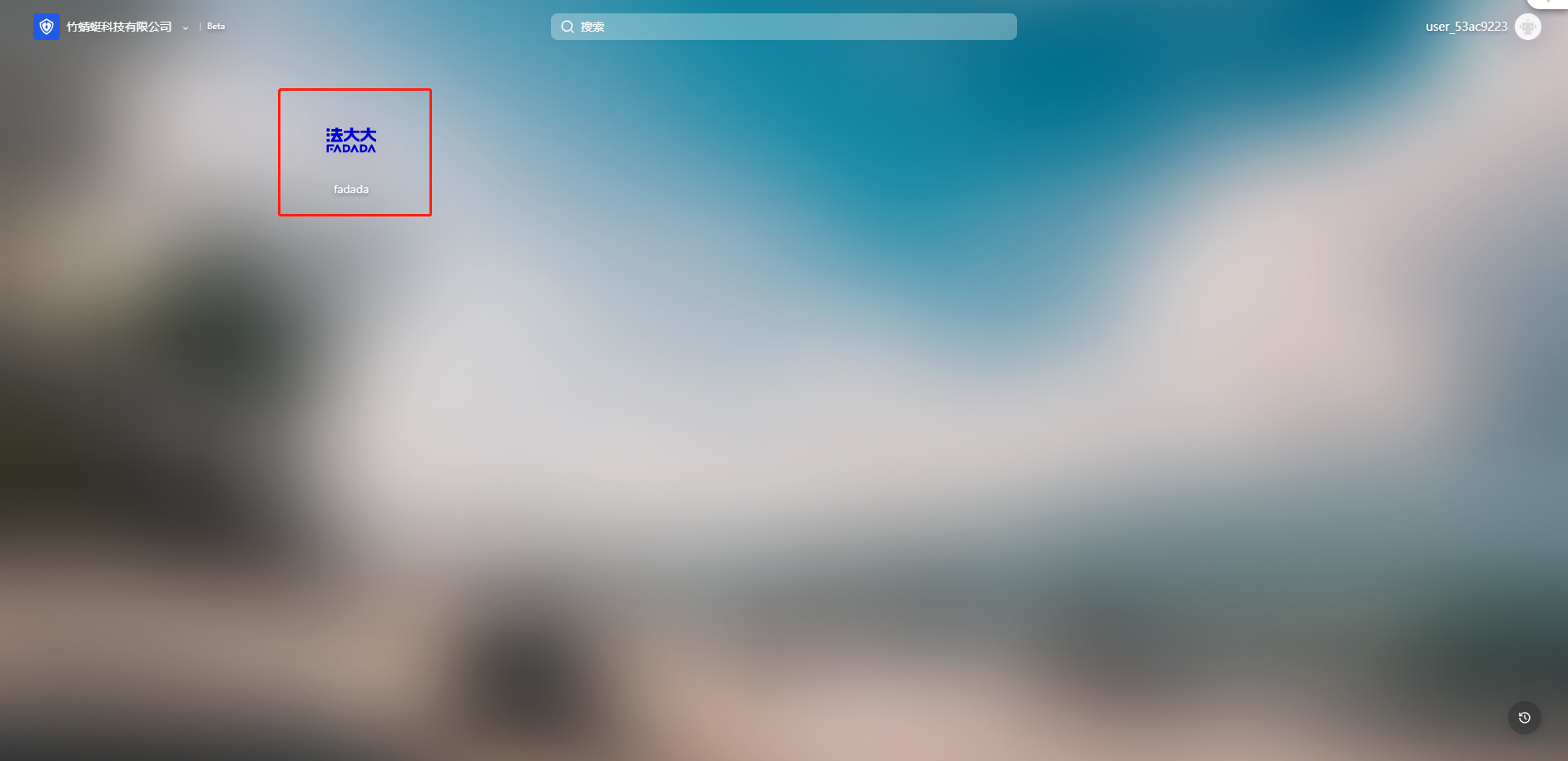

访问Authing单点登录应用面板(即统一登录系统)

登录页面

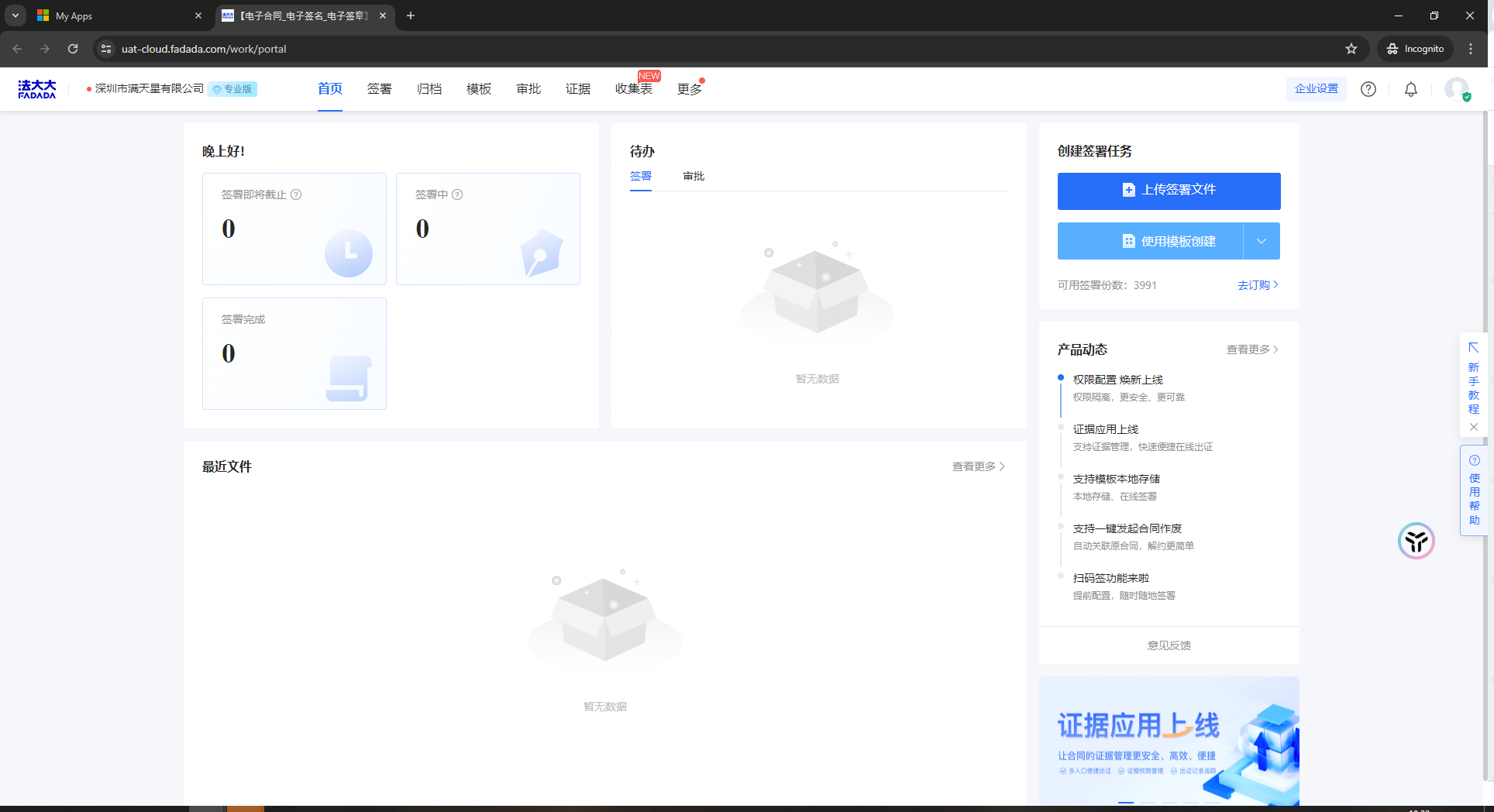

点击法大大应用后直接登录法大大SaaS平台无需再次登录。

第一步:访问 IdP系统 ,新建SAML应用

在IdP中添加SAML应用 “ 法大大企业SSO(示例)”

SAML应用添加成功后,查看应用配置信息:

IdP 唯一标识(IdP Entity ID): ../saml2/meta(示例)

IdP SSO地址(IdP Sign-in URL): ../saml2/sso(示例)

公钥证书(Certificate): MIIaux..o2NWV(示例)

第二步:访问法大大,配置上述SAML应用信息

访问 https://cloud.fadada.com/work,进入企业设置 - 集成管理 - 单点登录

新增配置,并配置上述SAML应用参数:

配置方式:手动填写配置参数(推荐),或直接上传IdP应用中的metadata

IdP SSO地址:../saml2/sso(IdP 示例1)

IdP 公钥:MIIaux..o2NWV(IdP 示例2 )

IdP Entity ID:../saml2/meta(IdP 示例3)

SAML 加密算法:SHA-1、SHA-256(推荐)、SHA-512

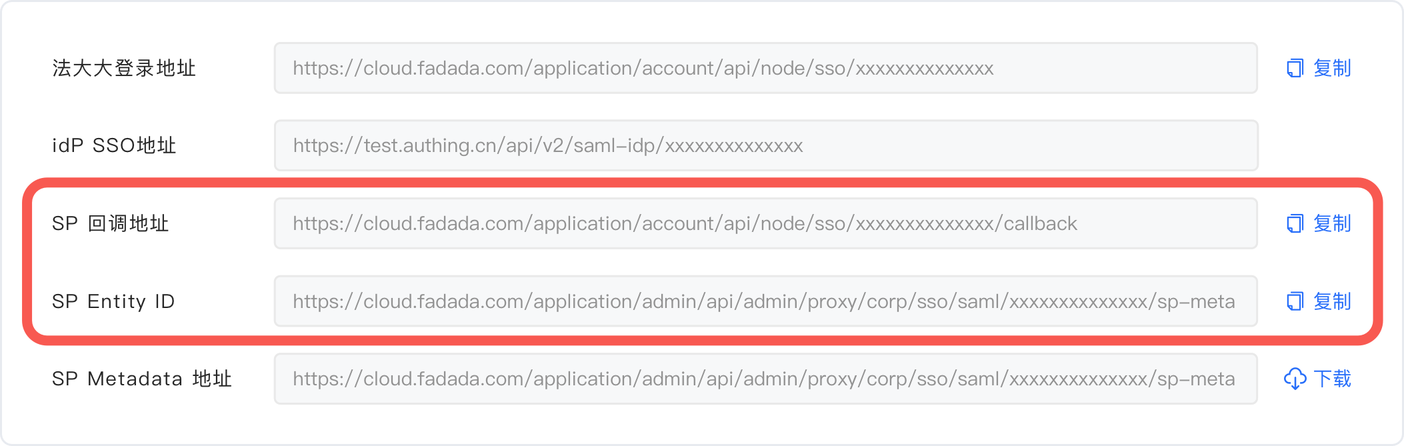

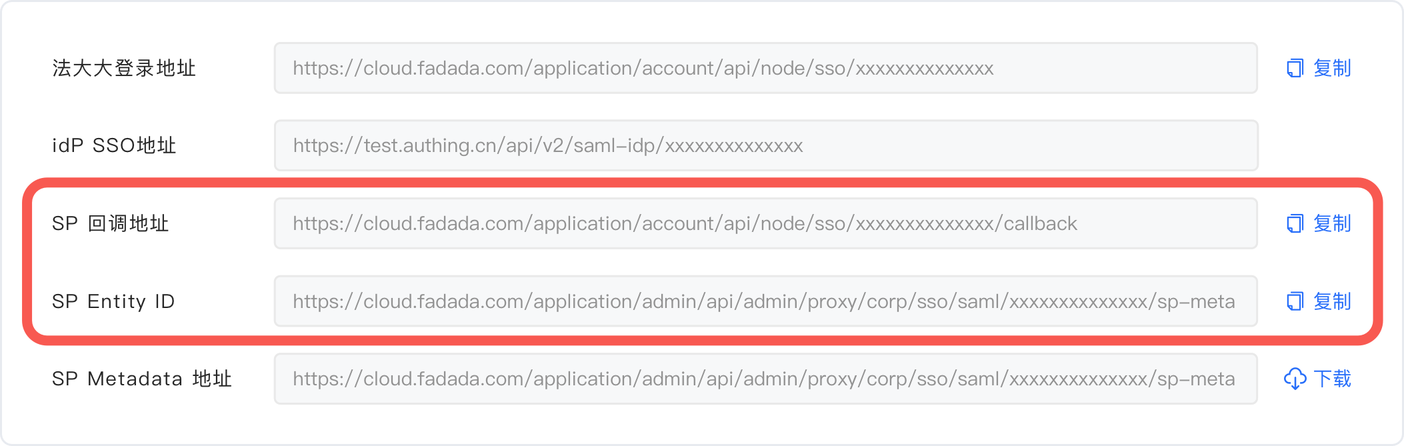

点击保存,查看生成的SP信息:

法大大登录地址:https://cloud.fadada.com/.../sso/xxxxxxxxxx(法大大示例1)

SP回调地址:https://cloud.fadada.com/.../sso/xxxxxx/callback(法大大示例2)

SP Entity ID:https://cloud.fadada.com/.../sso/saml/x/sp-meta(法大大示例3)

第三步:访问IdP系统,将上述SP信息配置到SAML应用中

配置SAML应用 “ 法大大企业SSO(示例)” 并保存:

单点登录地址(ACS URL):

https://cloud.fadada.com/.../sso/xxxxx/callback(法大大示例2)

应用唯一标识(SP Entity ID):

https://cloud.fadada.com/.../sso/saml/xxx/sp-meta(法大大示例3)

应用账户(Name ID):自定义或应用账户(建议)

授权范围:自定义或全员可访问(建议)

启用SAML应用 “ 法大大企业SSO(示例)”

第四步:访问法大大,进入企业设置 - 集成管理 - 单点登录,

确保你(操作人)的成员ID与IdP的账户一致后,启用单点登录配置

SSO登录

成员登录

1、从其他系统跳转登录法大大

2、(或)访问法大大SSO登录页

访问法大大官网:https://cloud.fadada.com/work,选择「SSO登录」,输入企业的法大大号登录。如何查看企业的法大大号?

常见问题

Q:可以同时开启几个身份源?

A:目前仅支持同一时间开启一个身份源,如需使用新的身份源,需停用原有的身份源。

Q:成员登录报错了怎么排查?

A:请联系超级管理员或有组织管理权限的管理员,确认IdP内的成员账户ID与法大大成员标识ID一致。